มัลแวร์

มัลแวร์ (อังกฤษ: malware เป็นคำสนธิจากคำว่า malicious software)[1] เป็นซอฟต์แวร์ที่เจตนาออกแบบมาเพื่อสร้างความเสียหายให้แก่คอมพิวเตอร์ เซิร์ฟเวอร์ เครื่องลูกข่าย หรือเครือข่ายคอมพิวเตอร์, เพื่อแพร่งพรายข้อมูลส่วนบุคคล เพื่อเข้าถึงข้อมูลหรือระบบโดยไม่ได้รับอนุญาต กีดกัดไม่ให้เข้าถึงข้อมูล หรือบ่อนทำลายความมั่นคงคอมพิวเตอร์หรือความเป็นส่วนตัวของผู้ใช้[1][2][3][4][5] (แต่ก็มีซอฟต์แวร์ที่อาจเป็นอันตรายโดยมิได้เจตนาเพราะมีข้อบกพร่องที่เรียกว่า บั๊กซอฟต์แวร์) มัลแวร์มีหลากหลายประเภทรวมถึงไวรัสคอมพิวเตอร์ หนอนคอมพิวเตอร์ มัลแวร์เรียกค่าไถ่ บอตเน็ต ม้าโทรจัน ตัวบันทึกแป้นพิมพ์ รูตคิต สปายแวร์ มัลแวร์ไร้ไฟล์ คริปโตแจ็กกิง ไวเปอร์ แอดแวร์ ประตูหลัง ดรอปเปอร์ และมัลแวร์ลูกผสม[1][6][7]

มัลแวร์เป็นปัญหาสำคัญสำหรับทั้งปัจเจกบุคคลและธุรกิจที่ต้องทำการทางอินเทอร์เน็ต[8][9] ตามรายงานอันตรายความมั่นคงทางอินเทอร์เน็ตปี 2018 ของบริษัท Symantec รูปแปรของมัลแวร์ได้เพิ่มจำนวนเป็น 669,947,865 ตัวในปี 2017 ซึ่งมากกว่าปี 2016 เป็นทวีคูณ[10] อาชญากรรมคอมพิวเตอร์ซึ่งรวมการโจมตีด้วยมัลแวร์และอาชญากรรมอื่น ๆ ที่ใช้คอมพิวเตอร์ทำ ได้ระบุว่าจะทำให้เศรษฐกิจโลกเสียหาย 187 ล้านล้านบาทในปี 2021 โดยกำลังเพิ่มขึ้นร้อยละ 15 ต่อปี[11] ตั้งแต่ปี 2021 ก็เริ่มมีมัลแวร์ที่โจมตีระบบที่ดำเนินการโครงสร้างพื้นฐานที่สำคัญอย่างวิกฤต เช่น เครือข่ายจ่ายกระแสไฟฟ้า[12]

การป้องกันมัลแวร์จะต่าง ๆ กันขึ้นอยู่กับชนิด แต่โดยมากทำได้ด้วยการติดตั้งโปรแกรมป้องกันไวรัส ไฟร์วอลล์ การอัปเดตซอฟต์แวร์เป็นประจำ การป้องกันไม่ให้เครือข่ายคอมพิวเตอร์ถูกบุกรุก การเก็บสำรองไฟล์เป็นประจำ และการแยกระบบ/ไฟล์ที่ติดมัลแวร์ออก แต่มัลแวร์ก็อาจออกแบบเพื่อหลบโปรแกรมป้องกันไวรัสได้เหมือนกัน[10]

ประวัติ

[แก้]แนวคิดเกี่ยวกับโปรแกรมคอมพิวเตอร์ที่ก๊อบปี้ตนเอง ย้อนกลับไปหาทฤษฎีปฏิบัติการของออโตมาตาที่ซับซ้อนได้[13] นักวิทยาการคอมพิวเตอร์ชาวอเมริกัน จอห์น ฟอน นอยมันน์ ได้แสดงทางทฤษฎีว่าโปรแกรมสามารถก๊อบปี้ตนเอง เป็นผลจากทฤษฎีการคำนวณได้ ส่วนนักวิทยาการคอมพิวเตอร์ชาวอเมริกัน เฟร็ด โคเฮ็น ทำการทดลองกับไวรัสคอมพิวเตอร์ ยืนยันสมมติฐานของนอยมันน์ แล้วตรวจสอบลักษณะอื่น ๆ ของมัลแวร์เช่น การตรวจจับได้ การอำพรางตัวเองด้วยการเข้ารหัสลับแบบพื้น ๆ วิทยานิพนธ์ปริญญาเอกปี 1987 ของเขามีชื่อว่า "ไวรัสคอมพิวเตอร์"[14] การศึกษาการเข้ารหัสลับตัวเพย์โหลดคือคำสั่งก่อการร้ายของไวรัส เริ่มขึ้นตั้งแต่กลางคริสต์ทศวรรษ 1990 รวมทั้งแนวคิดเรื่องมัลแวร์เรียกค่าไถ่และเทคนิคหลบเลี่ยงโปรแกรมต่อต้านไวรัส[15]

ก่อนจะมีการใช้อินเทอร์เน็ตอย่างแพร่หลาย ไวรัสปกติจะกระจายไปตามคอมพิวเตอร์ส่วนบุคคลโดยทำให้โปรแกรมหรือบูตเซกเตอร์ของดิสก์ติดเชื้อ เพราะใส่สำเนาของตนเองเข้าไปในรหัสเครื่องของโปรแกรมหรือในบูตเซกเตอร์ ไวรัสก็จะได้การดำเนินการทุกครั้งที่เล่นโปรแกรมหรือปลุกเครื่องจากดิสก์ แม้ไวรัสในยุคต้น ๆ จะออกแบบเพื่อเครื่องแอปเปิล II และแมคอินทอช แต่ต่อมาก็กระจายไปอย่างรวดเร็วอาศัยการคลองตลาดของคอมพิวเตอร์ไอบีเอ็มพีซีและระบบปฏิบัติการ MS-DOS ไวรัสไอบีเอ็มพีซีของจริงแรกที่ถูกปล่อยเป็นไวรัสบูตเซกเตอร์ชื่อว่า (c)Brain ที่สองพี่น้องชาวปากีสถานเป็นผู้เขียนเพื่อป้องกันการก็อปปี้ดิสก์โปรแกรมของตน[16]

ผู้กระจายมัลแวร์มักจะหลอกให้ผู้ใช้ปลุกเครื่องหรือเล่นโปรแกรมจากอุปกรณ์หรือสื่อที่ติดเชื้อ ยกตัวอย่างเช่นไวรัสอาจจะทำคอมพิวเตอร์ที่ติดเชื้อให้เพิ่มโปรแกรมที่เล่นเองโดยอัตโนมัติไปยังยูเอสบีแฟลชไดรฟ์ที่เสียบเข้า เมื่อเสียบแฟลชไดรฟ์เข้ากับคอมอีกเครื่องหนึ่งที่ตั้งให้เล่นโปรแกรมอัตโนมัติ ก็จะติดมัลแวร์ด้วยแล้วสามารถแพร่เชื้อไปเช่นเดียวกัน[17]

โปรแกรมอีเมลรุ่นเก่า ๆ อาจจะเปิดอีเมลเอชทีเอ็มแอลโดยอัตโนมัติ ซึ่งอาจมีจาวาสคริปต์มุ่งร้ายอยู่ ผู้ใช้ยังอาจดำเนินการไฟล์แนบอีเมลที่มุ่งร้ายโดยอำพรางไว้อีกด้วย รายงานการตรวจสอบข้อมูลแตกปี 2018 ของบริษัทโทรคมนาคมยักษ์ใหญ่อเมริกัน "เวไรซอน" ระบุว่า อีเมลเป็นวิธีหลักในการกระจายมัลแวร์โดยอยู่ในอัตราร้อยละ 96 ทั่วโลก[18][19]

หนอนคอมพิวเตอร์แรกเป็นโปรแกรมที่แพร่ไปทางเน็ต โดยไม่ได้มีต้นกำเนิดที่คอมพิวเตอร์ส่วนบุคคล แต่ที่ระบบยูนิกซ์ ตัวแรกที่รู้จักกันดีที่สุดก็คือ หนอนมอร์ริสปี 1988 ซึ่งแพร่ไปตามระบบซันโอเอสและแว็กซ์บีเอสดี แต่ไม่เหมือนกับไวรัส หนอนจะไม่ก็อปปี้ตัวเองสอดเข้าในโปรแกรมอื่น ๆ แต่จะหาช่องโหว่ในโปรแกรมของเซิร์ฟเวอร์ในเครือข่าย แล้วดำเนินการเป็นกระบวนการของตนเอง ๆ[20] หนอนทุกวันนี้ก็ยังมีพฤติกรรมเช่นนี้อยู่[21]

เพราะการขึ้นครองตลาดของไมโครซอฟท์วินโดวส์ในช่วงทศวรรษ 1990 โดยมีแอปซึ่งใช้มาโครที่พลิกแพลงได้ดีมาก จึงเริ่มมีมัลแวร์ในภาษามาโครของไมโครซอฟท์เวิร์ดและโปรแกรมเช่นเดียวกันอื่น ๆ ไวรัสมาโครเหล่านี้จะติดเอกสารและไฟล์แม่แบบแทนที่จะติดแอป (คือไม่ได้ติดไฟล์สั่งทำการ) โดยอาศัยว่ามาโครเป็นรูปแบบการสั่งการชนิดหนึ่ง[22]

โปรแกรมที่ติดต่อได้ในยุคต้น ๆ รวมทั้งหนอนมอร์ริส ผู้เขียนจริง ๆ ตั้งใจทำเป็นการทดลองหรือหลอกเล่น[23] แต่ในปัจจุบัน ทั้งอาชญากรคอมพิวเตอร์และองค์กรต่าง ๆ ของรัฐจะทำเพื่อขโมยข้อมูลส่วนตัว ข้อมูลทางการเงินและข้อมูลทางธุรกิจ[24][25] อุปกรณ์ต่าง ๆ ที่เสียบเข้ากับช่องยูเอสบีได้ ไม่ว่าจะเป็นลำโพง ของเล่น อุปกรณ์ต่อคอมพิวเตอร์อื่น ๆ เช่น กล้องจุลทรรศน์ดิจิทัล ล้วนแต่สามารถใช้กระจายมัลแวร์ อนึ่ง อุปกรณ์ต่าง ๆ ก็สามารถติดเชื้อในช่วงการผลิตหรือช่วงการส่งจำหน่าย ถ้าควบคุมกระบวนการหรือคุณภาพได้ไม่ดีพอ[17]

จุดประสงค์

[แก้]ตั้งแต่มีอินเทอร์เน็ตบรอดแบนด์ให้ใช้อย่างกว้างขวาง ซอฟต์แวร์ที่มุ่งร้ายก็มักทำเพื่อหาผลประโยชน์ ตั้งแต่ปี 2003 ทั้งไวรัสคอมพิวเตอร์และหนอนคอมพิวเตอร์ที่กระจายไปอย่างแพร่หลายต่างก็แฮ็กคอมพิวเตอร์เพื่อทำสิ่งที่ผิดกฎหมาย[26] คอมพิวเตอร์ซอมบี้ที่ติดเชื้อสามารถใช้ส่งอีเมลสแปม หรือว่าใช้บรรจุสิ่งที่ผิดกฎหมาย เช่น สื่อลามกอนาจารเด็ก[27] หรือใช้การโจมตีโดยปฏิเสธการให้บริการ เป็นการขู่เข็ญรีดไถรูปแบบหนึ่ง[28]

มีการใช้มัลแวร์อย่างกว้างขวางเพื่อเจาะเว็บไซต์ของรัฐและของบริษัทเพื่อเก็บข้อมูลสำคัญ[29] หรือเพื่อขัดขวางการทำงานของระบบ มัลแวร์สามารถใช้กับปัจเจกบุคคลเพื่อให้ได้ข้อมูลต่าง ๆ เช่น เลขบัตรประชาชน รายละเอียดข้อมูลส่วนตัว ข้อมูลบัญชีธนาคาร ข้อมูลบัญชีบัตรเครดิต และข้อมูลบัญชีบริการทางอินเทอร์เน็ตกับรหัสผ่าน[30][31]

นอกจากอาชญากรรมเพื่อชิงทรัพย์แล้ว มัลแวร์ยังสามารถใช้ก่อวินาศกรรม บ่อยครั้งเพื่อผลทางการเมือง ยกตัวอย่างเช่น Stuxnet ออกแบบให้ขัดการทำงานของเครื่องมือทางอุตสาหกรรมโดยเฉพาะ ๆ มีจุดประสงค์เพื่อชะลอโปรแกรมนิวเคลียร์ของประเทศอิหร่าน

มีแม้แต่การโจมตีเพื่อผลทางการเมืองซึ่งแพร่กระจายไปทั่วแล้วชะงักการทำงานของเครือข่ายคอมพิวเตอร์ขนาดใหญ่ ลบข้อมูลเป็นจำนวนมาก ทำลาย master boot record ที่จำเป็นเพื่อให้ปลุกเครื่องคอมพิวเตอร์ได้ เป็นการโจมตีที่เรียกได้ว่า ฆาตกรรมคอมพิวเตอร์ เช่นที่ทำกับบริษัทโซนี่พิคเจอร์สเมื่อวันที่ 25 พฤศจิกายน 2014 ด้วยมัลแวร์ Shamoon/W32.Disttrack และกับบริษัทน้ำมันซาอุดิอะแรมโก้เมื่อเดือนสิงหาคม 2012[32][33]

ชนิด

[แก้]มัลแวร์สามารถจัดหมวดหมู่ได้หลายวิธี บางอย่างอาจจะอยู่ในหมวดหมู่มากกว่าหนึ่งหมู่พร้อม ๆ กัน[1] อย่างกว้าง ๆ สามารถจัดได้เป็น 3 ชนิด[34] (i) กู๊ดแวร์ (ii) เกรย์แวร์ และ (iii) มัลแวร์

| ชนิด | ลักษณะ | ตัวอย่าง |

|---|---|---|

| กู๊ดแวร์ | ได้จากแหล่งที่น่าเชื่อถือ | |

| เกรย์แวร์ | ผู้ชำนาญการไม่มีมติร่วมกัน/ค่าวัดไม่สามารถระบุ | |

| มัลแวร์ | มีมติร่วมกันอย่างกว้างขวางว่าเป็นซอฟต์แวร์มุ่งร้าย หรือได้มาจากแหล่งที่เป็นปัญหา |

มัลแวร์

[แก้]

ไวรัส

[แก้]ไวรัสคอมพิวเตอร์มักจะซ่อนอยู่ในโปรแกรมที่ดูไม่มีอันตราย สามารถสร้างสำเนาตนเองแล้วสอดเข้าในโปรแกรมหรือไฟล์อื่น ๆ โดยปกติจะก่อการร้ายเช่นทำลายข้อมูล[35] เพราะเหตุฉะนี้จึงเป็นเหมือนกับเชื้อไวรัสธรรมชาติ[3] ตัวอย่างก็คือการทำให้ไฟล์สั่งทำการชนิด Portable Executable ติดเชื้อโดยสอดข้อมูลหรือคำสั่งเข้ากับไฟล์[36] ไวรัสคอมพิวเตอร์เป็นซอฟต์แวร์ที่ฝังตัวเองเข้าในซอฟต์แวร์ (รวมทั้งระบบปฏิบัติการเอง) หรือระบบเป้าหมายโดยไม่ให้ผู้ใช้รู้ตัวแล้วเมื่อดำเนินการ ไวรัสก็จะกระจายติดไฟล์สั่งทำการอื่น ๆ

หนอนคอมพิวเตอร์

[แก้]หนอนคอมพิวเตอร์เป็นซอฟต์แวร์มัลแวร์ที่ทำการได้เดี่ยว ๆ ที่ส่งตัวเองไปตามเครือข่ายคอมพิวเตอร์เพื่อติดคอมพิวเตอร์อื่น ๆ โดยก๊อปปี้ตนเองได้โดยไม่เปลี่ยนไฟล์อื่น ๆ นิยามเช่นนี้จึงได้ข้อสังเกตว่า ผู้ใช้ต้องดำเนินการซอฟต์แวร์ที่ติดไวรัสเพื่อที่จะแพร่เชื้อต่อไป เทียบกับหนอนคอมพิวเตอร์ที่กระจายตัวเอง[37]

รูตคิต

[แก้]เมื่อติดตั้งในระบบแล้ว มัลแวร์จะพยายามซ่อนตัวเองเพื่อไม่ให้ถูกตรวจจับได้ เมื่อทำเป็นโปรแกรมสำเร็จแบบรูตคิตก็จะช่วยให้ซ่อนตัวได้ เพราะสามารถปรับแต่งระบบปฏิบัติการเพื่อซ่อนมัลแวร์จากผู้ใช้ รูตคิตสามารถป้องกันไม่ให้ปรากฏในรายการกระบวนการของระบบ หรือป้องกันไม่ให้ใคร ๆ อ่านไฟล์ได้[38]

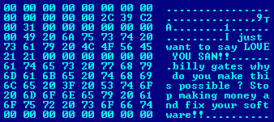

ซอฟต์แวร์มุ่งร้ายบางอย่างยังมีรูทีนที่สามารถหลบการระบุตัวและ/หรือการพยายามกำจัด ไม่เพียงแต่ซ่อนตัวเท่านั้น พฤติกรรมเช่นนี้ในยุคแรก ๆ ได้พบในคอมพิวเตอร์ Xerox CP-V ซึ่งเป็นแบ่งกันใช้เวลา

จ็อบผีแต่ละตัวจะตรวจดูว่าอีกตัวถูกฆ่าแล้วหรือเปล่า โดยจะเริ่มก็อปปี้ใหม่ภายในไม่กี่มิลลิวินาทีถ้าถูกฆ่า การฆ่าจ็อบผีทั้งสองตัวมีวิธีเดียวก็คือ ต้องฆ่ามันพร้อม ๆ กันซึ่งยากมาก หรือจงใจล้มระบบทั้งระบบ[39]

ประตูหลัง

[แก้]"ประตูหลัง" เป็นชื่อกว้าง ๆ ของโปรแกรมคอมพิวเตอร์ที่ช่วยให้ผู้โจมตีควบคุมคอมพิวเตอร์ของเหยื่อได้โดยไม่ได้รับอนุญาตและโดยที่เหยื่อจะไม่รู้ได้นาน ๆ[40] ปกติจะใช้วิธีการอื่น ๆ ด้วย (เช่น ม้าโทรจัน หนอนและไวรัสคอมพิวเตอร์) เพื่อหลบหลีกกลไกพิสูจน์ตัวจริงผ่านเครือข่ายคอมพิวเตอร์ที่ไม่มั่นคงเช่นอินเทอร์เน็ต เพื่อติดตั้งประตูหลังในเบื้องต้น แต่ก็อาจเป็นผลข้างเคียงของบั๊กในซอฟต์แวร์ทั่วไปที่ใช้เป็นช่องโหว่เพื่อให้เข้าถึงคอมพิวเตอร์หรือเครือข่ายได้

เคยเชื่อกันว่าผู้ผลิตคอมพิวเตอร์อาจติดตั้งประตูหลังในคอมไว้ก่อนเพื่อจะได้ให้การสนับสนุนทางเทคนิคแก่ลูกค้า แต่นี่ก็ไม่เคยตรวจสอบได้ว่าเป็นจริง มีรายงานว่าในปี 2014 สำนักงานจารกรรมของสหรัฐได้ดักเอาคอมพิวเตอร์ที่บุคคลหรือองค์กรซึ่งเป็นเป้าหมายได้ซื้อ และติดตั้งซอฟต์แวร์หรือฮาร์ดแวร์ที่ทำให้สามารถ ควบคุมโดยทางไกลได้ เป็นโปรเจ็กต์จารกรรมที่พิจารณาว่าได้ผลดีที่สุดในการลอบเข้าถึงเครือข่ายคอมพิวเตอร์ต่าง ๆ รอบโลก[41] ประตูหลังอาจจะได้การติดตั้งโดยม้าโทรจัน หนอนคอมพิวเตอร์ อุปกรณ์แปลกปลอม หรือด้วยวิธีอื่น ๆ[42][43]

ม้าโทรจัน

[แก้]ม้าโทรจันจะแสดงตนว่าเป็นโปรแกรมปกติหรือโปรแกรมอรรถประโยชน์ที่ไม่มีโทษเพื่อหลอกให้เหยื่อติดตั้ง แต่ก็จะมีฟังก์ชันอันตรายที่ซ่อนเอาไว้โดยจะทำงานก็ต่อเมื่อเปิดแอป ชื่อมาจากมหากาพย์กรีซโบราณเกี่ยวกับม้าโทรจันที่ใช้ลอบบุกรุกเมืองทรอย[44][45]

ม้าโทรจันปกติจะกระจายไปโดยวิธีการทางวิศวกรรมสังคม เช่นหลอกให้ผู้ใช้ดำเนินการไฟล์แนบอีเมลที่อำพรางไม่ให้น่าสงสัย (เช่น เป็นแบบฟอร์มให้กรอก ) หรือโดยหลอกให้ติดตั้งไฟล์สั่งทำการ แม้โปรแกรมที่ติดมาด้วย (เรียกว่าเพย์โหลด) อาจจะเป็นอะไรก็ได้ แต่บางอย่างจะทำหน้าที่เป็นประตูหลังโดยจะติดต่อผู้ควบคุมซึ่งก็จะสามารถเข้าถึงคอมพิวเตอร์นั้น ๆ โดยไม่ได้รับอนุญาต และอาจติดตั้งซอฟต์แวร์เพิ่มเติม เช่น ตัวบันทึกแป้นพิมพ์เพื่อขโมยข้อมูลสำคัญ ๆ ติดตั้งโปรแกรมขุดคริปโต ติดตั้งแอดแวร์เพื่อหาเงินให้กับผู้ควบคุม[46] แม้ม้าโทรจันกับประตูหลังปกติจะตรวจจับได้ยาก แต่คอมพิวเตอร์อาจจะทำงานช้าลง ร้อนมากขึ้น พัดลมเสียงดังขึ้น เนื่องจากการใช้ซีพียูและเครือข่ายอย่างหนัก เช่น เมื่อถูกลอบติดตั้งซอฟต์แวร์ขุดคริปโต แต่โปรแกรมก็อาจจะจำกัดการใช้ทรัพยากร หรือว่าจะทำการก็ต่อเมื่อคอมเดินเครื่องเปล่า เพื่อไม่ให้ถูกตรวจจับได้

ไม่เหมือนกับหนอนและไวรัสคอมพิวเตอร์ ม้าโทรจันปกติจะไม่ใส่ตัวเองเข้าในไฟล์อื่น ๆ และก็จะไม่กระจายก๊อบปี้ของตัวเองต่อ ๆ ไป[47]

ในต้นปี 2017 มีการปล่อยม้าโทรจันสำหรับแมคโอเอส คือ Proton Remote Access Trojan รุ่นใหม่[48] ซึ่งดูดข้อมูลรหัสผ่านจากแหล่งต่าง ๆ เช่น ตัวเติมข้อมูลอัตโนมัติของเว็บบราวเซอร์ คีย์เชน และโปรแกรมจัดการรหัสผ่าน[49]

ดรอปเปอร์

[แก้]ดรอปเปอร์ (dropper) เป็นม้าโทรจันชนิดหนึ่ง ซึ่งมุ่งส่งมัลแวร์ให้แก่ระบบที่มันติด ส่วนตัวเองจะใช้วิธีอำพรางโดยมีเพย์โหลดที่ไม่มากเพื่อไม่ให้ถูกตรวจจับได้[50] ไม่ควรสับสนดรอปเปอร์กับโหลดเดอร์ (loader) /สเตเจอร์ (stager) โหลดเดอร์/สเตเจอร์มีหน้าที่แค่โหลดส่วนขยายของมัลแวร์เข้าในความจำ (เช่น โหลดไดนามิกลิงก์ไลบรารีโดยไม่ใช้บริการการโหลดปกติของระบบปฏิบัติการ) ซึ่งมุ่งหมายให้มีปฏิบัติการเบื้องต้นเบาจนตรวจจับไม่ได้ ส่วนดรอปเปอร์มีหน้าที่ดาวน์โหลดมัลแวร์อื่น ๆ มาลงที่ระบบ

มัลแวร์เรียกค่าไถ่

[แก้]มัลแวร์เรียกค่าไถ่ หรือแรนซัมแวร์ จะป้องกันไม่ให้ผู้ใช้เปิดไฟล์ของตนได้จนกว่าจะจ่ายค่าไถ่ มีอยู่สองชนิดคือ คริปโตและล็อกเกอร์[51] แบบล็อกเกอร์จะปิดไม่ให้ใช้ระบบโดยไม่ได้เข้ารหัสลับข้อมูลของระบบ แบบคริปโตจะปิดไม่ให้ใช้ระบบด้วยและเข้ารหัสลับข้อมูลของระบบด้วย ยกตัวอย่างเช่นโปรแกรม CryptoLocker จะเข้ารหัสลับไฟล์ต่าง ๆ อย่างมั่นคง โดยผู้โจมตีจะถอดรหัสให้ก็ต่อเมื่อได้ทรัพย์เป็นจำนวนมาก[52]

มัลแวร์บางอย่างทำเงินด้วยการคลิกหลอกลวง คือทำให้เหมือนว่าผู้ใช้คอมพิวเตอร์นั้นคลิกลิงก์โฆษณาที่เว็บไซต์หนึ่ง ๆ ซึ่งทำให้ผู้โฆษณาต้องเสียค่าบริการ ในปี 2012 ประเมินว่า มัลแวร์ที่กำลังทำการทั้งหมดร้อยละ 60-70 มีฟังก์ชันเช่นนี้ และการคลิกลิงก์โฆษณาทั้งหมดร้อยละ 22 เป็นการฉ้อฉล[53]

ตัวล็อกจอเป็นมัลแวร์เรียกค่าไถ่ที่อ้าง "เจ้าหน้าที่ตำรวจไซเบอร์" ที่ล็อกอุปกรณ์วินโดวส์หรือแอนดรอยด์แล้วกล่าวหาผู้ใช้ว่ามีไฟล์ผิดกฎหมาย พยายามขู่เข็ญทำให้กลัวเพื่อให้จ่าย "ค่าปรับ"[54] มัลแวร์ Jisut และ SLocker ติดอุปกรณ์แอนดรอยด์มากกว่าตัวล็อกจออื่น ๆ ในบรรดามัลแวร์เรียกค่าไถ่ที่ตรวจจับได้ โดยมี Jisut เป็นตัวก่อเหตุร้อยละ 60[55]

มัลแวร์เรียกค่าไถ่แบบคริปโต จะเข้ารหัสลับไฟล์ทั้งหมดบนคอมพิวเตอร์ แล้วก็จะแสดงหน้าจอที่บอกว่า ไฟล์ถูกเข้ารหัสลับหมดแล้ว ผู้ใช้จะต้องจ่ายค่าไถ่ ปกติเป็นบิตคอยน์เพื่อจะกู้เอาไฟล์คืน ตัวอย่างรวมทั้ง CryptoLocker และ WannaCry[56]

เกรย์แวร์

[แก้]เกรย์แวร์เป็นแอปที่ไม่พึงประสงค์ หรืออาจเป็นไฟล์ที่อาจทำคอมพิวเตอร์ให้ช้าลง หรืออาจทำให้เสี่ยงความมั่นคง แต่ยังไม่มีมติร่วมกันเพียงพอจะจัดว่าเป็นมัลแวร์[34] มีชนิดต่าง ๆ รวมทั้งสปายแวร์ แอดแวร์ แอปโทรศัพท์ฉ้อฉล แอปหลอกเล่น และแอปควบคุมคอมทางไกล[40] ยกตัวอย่างเช่น แผ่นซีดีเพลงของโซนี่บีเอ็มจีได้ลอบติดตั้งรูตคิตบนคอมพิวเตอร์ของลูกค้าโดยตั้งใจป้องกันการทำสำเนา แต่กลับสร้างปัญหาเกี่ยวกับความปลอดภัยโดยมิได้เจตนา[57]

ซอฟต์แวร์ที่อาจจะไม่พึงปรารถนา

[แก้]ซอฟต์แวร์ที่อาจจะไม่พึงปรารถนา (PUP) เป็นแอปที่จัดว่าไม่พึงปรารถนาแม้ผู้ใช้อาจจะได้จงใจดาวน์โหลด[58] ตัวอย่างรวมทั้งสปายแวร์ แอดแวร์ และแอปโทรศัพท์ฉ้อฉล

ผลิตภัณฑ์ความมั่นคงหลายอย่างจัดโปรแกรมสร้างกุญแจผลิตภัณฑ์ (คีย์เจ็น) ว่าไม่พึงปรารถนา อนึ่ง โปรแกรมก็มักจะมีมัลแวร์จริง ๆ นอกเหนือจากฟังก์ชันสร้างกุญแจ[59] ในปี 2012 ผู้บรรยายในงานประชุมสมาคมคอมพิวเตอร์เอซีเอ็ม ประเมินว่า[59] คีย์เจ็นถึงร้อยละ 55 อาจมีมัลแวร์และคีย์เจนที่เป็นอันตรายร้อยละ 36 จะตรวจจับไม่ได้ด้วยโปรแกรมป้องกันไวรัส

แอดแวร์

[แก้]แอดแวร์บางชนิดอาจปิดโปรแกรมต่อต้านมัลแวร์และต่อต้านไวรัสด้วย[60]

สปายแวร์

[แก้]สปายแวร์ (เป็นคำสนธิจากคำว่า spying software) เป็นซอฟต์แวร์ที่มีพฤติกรรมมุ่งร้าย หมายจะเก็บข้อมูลเกี่ยวกับบุคคลหรือองค์กร เพื่อส่งไปให้กับบุคคลที่ 3 ทำให้ผู้ใช้เสียหายโดยทำลายความเป็นส่วนตัว สร้างปัญหาความมั่นคงแก่อุปกรณ์ หรือความเสียหายอื่น ๆ แต่พฤติกรรมเช่นนี้ก็อาจมีทั้งในมัลแวร์จริง ๆ และซอฟต์แวร์ปกติ

อนึ่ง เว็บไซต์ต่าง ๆ ก็ยังอาจมีพฤติกรรมเช่นนี้ เช่น ทำ web tracking ซึ่งผู้ดำเนินการเว็บไซต์และบุคคลที่ 3 จะเก็บข้อมูลกิจกรรมของผู้เยี่ยมเว็บไซต์แล้วแชร์ข้อมูลนั้นในเวิลด์ไวด์เว็บ อาจมีการวิเคราะห์พฤติกรรมของผู้ใช้เพื่อให้ได้ข้อมูลที่ทำให้ผู้ดำเนินการสามารถอนุมานความชอบใจของผู้ใช้ ซึ่งอาจเป็นสิ่งที่บุคคลอื่น ๆ เช่นผู้โฆษณาสนใจ[61][62] อนึ่ง แม้อุปกรณ์ฮาร์ดแวร์เองก็อาจมีสปายแวร์[63]

สปายแวร์มักจะเกี่ยวข้องกับการโฆษณา ดังนั้น จึงถูกวิจารณ์ได้เหมือน ๆ กัน แต่เพราะพฤติกรรมเหล่านี้สามัญมาก โดยอาจไม่เป็นอันตราย ดังนั้น นิยามที่แม่นยำของสปายแวร์จึงไม่ใช่เรื่องง่าย[64]

การตรวจจับ

[แก้]โปรแกรมต่อต้านไวรัสมักจะใช้เทคนิคสองอย่างเพื่อตรวจจับมัลแวร์คือ 1. การวิเคราะห์แบบสถิต 2. การวิเคราะห์แบบพลวัตหรือแบบฮิวริสติก[65] การวิเคราะห์แบบสถิตจะตรวจดูคำสั่งการของซอฟต์แวร์ที่เป็นตราย แล้วสร้างลายเซ็นของโปรแกรมนั้น ต่อมาก็จะใช้ลายเซ็นนั้นสำหรับเปรียบเทียบเมื่อสแกนไฟล์ แต่วิธีนี้ก็ใช้ไม่ได้สำหรับมัลแวร์ที่ยังไม่ได้ตรวจดู ดังนั้น โปรแกรมต่อต้านไวรัสจึงต้องทำการวิเคราะห์แบบพลวัต เพื่อตรวจสอบว่าซอฟต์แวร์กำลังดำเนินการอะไรบนคอมพิวเตอร์ แล้วระงับซอฟต์แวร์ถ้าทำอะไรที่ไม่น่าจะทำ

เป้าหมายอย่างหนึ่งของมัลแวร์ก็คือซ่อนตัวเองไม่ให้โปรแกรมต่อต้านไวรัสหรือผู้ใช้ตรวจจับได้[1] การตรวจจับมัลแวร์ทำได้ยากเพราะเหตุสองอย่าง หนึ่ง การระบุว่าซอฟต์แวร์มุ่งร้ายหรือเปล่าเป็นเรื่องยาก[34] สอง มัลแวร์ใช้เทคนิคที่ทำให้ตรวจจับได้ยาก[65] มีการประเมินว่าโปรแกรมต่อต้านไวรัสตรวจจับมัลแวร์ไม่ได้ร้อยละ 33[59] เทคนิคป้องกันการถูกตรวจจับซึ่งใช้มากที่สุดก็คือการเข้ารหัสลับเพย์โหลดของมัลแวร์ เพื่อป้องกันโปรแกรมต่อต้านไวรัสไม่ให้ตรวจจับลายเซ็นได้[34]

มัลแวร์เช่น crypter มากับบล็อบคำสั่งการมุ่งร้ายที่เข้ารหัสลับและตัวถอดรหัสลับ ซึ่งทำหน้าที่ถอดรหัสลับบล็อบคำสั่งการแล้วโหลดเข้าในความจำ เพราะโปรแกรมต่อต้านไวรัสมักจะไม่สแกนความจำ สแกนแต่ไฟล์บนดิสก์ จึงหลบเลี่ยงการถูกตรวจจับได้ มัลแวร์ชั้นแนวหน้ายังสามารถแปลงเป็นรูปแบบต่าง ๆ ได้ ซึ่งลดโอกาสการถูกตรวจจับเพราะลายเซ็นจะปรากฏต่าง ๆ กัน นี่เรียกว่า มัลแวร์พอลิมอร์ฟิก เทคนิคอื่น ๆ ที่ใช้หลีกเลี่ยงการถูกตรวจจับ โดยลำดับจากสามัญไปยังไม่สามัญ คือ[66]

- การหลีกเลี่ยงการถูกวิเคราะห์และการตรวจจับโดยเช็คสิ่งแวดล้อมก่อนเมื่อดำเนินการ[67]

- ทำให้อุปกรณ์ตรวจเช็คอัตโนมัติสับสน เช่น มีมัลแวร์ที่เปลี่ยนลิงก์ที่ใช้ส่งข้อมูลทุก ๆ วัน[66]

- การเลือกเวลาทำการ คือจะทำการในช่วงเวลาโดยเฉพาะ ๆ หรือหลังจากที่ผู้ใช้ได้ทำอะไรอย่างใดอย่างหนึ่ง จึงสามารถทำการได้ในช่วงที่มีจุดอ่อน เช่นในช่วงที่ปลุกเครื่อง โดยอยู่เฉย ๆ ในเวลาที่เหลือ

- ทำข้อมูลภายในให้ยุ่งเหยิงเพื่อไม่ให้อุปกรณ์อัตโนมัติตรวจจับได้[68]

- ใช้วิธีการซ่อนที่ซับซ้อนเช่น stegomalware ซึ่งใช้วิทยาการอำพรางข้อมูลเพื่อซ่อนคำสั่งการที่มุ่งร้าย[69]

- มัลแวร์ไร้ไฟล์จะโหลดคำสั่งการเข้าในความจำแล้วดำเนินการโดยไม่ใช้ไฟล์ และใช้แต่เครื่องมือที่มีอยู่แล้วในระบบเท่านั้นเพื่อก่อการร้าย การใช้ไฟล์สั่งการที่มีอยู่แล้วเพื่อก่อการร้าย เป็นเทคนิคที่เรียกว่า Living off the Land (LotL)[70] ซึ่งลดร่องรอยหลักฐานทางดิจิทัลที่จะหาได้เพื่อการวิเคราะห์

ในปี 2017 พบว่าการโจมตีเหล่านี้เพิ่มขึ้นจากปีก่อนในอัตราร้อยละ 432 ในปี 2018 พบว่าการโจมตีเช่นนี้อยู่ในอัตราร้อยละ 35 ของการโจมตีทั้งหมด แม้จริง ๆ ทำได้ไม่ง่ายแต่ก็แพร่หลายยิ่งขึ้นเพราะมีชุดการโจมตีที่ทำไว้สำเร็จรูป (exploit-kits)[71][72]

ความเสี่ยง

[แก้]ซอฟต์แวร์ที่มีช่องโหว่

[แก้]ช่องโหว่คอมพิวเตอร์เป็นจุดอ่อน ข้อบกพร่อง หรือบั๊กในแอป ในคอมพิวเตอร์ ในระบบปฏิบัติการ หรือในเครือข่ายคอมพิวเตอร์ที่มัลแวร์ใช้หลบเลี่ยงวิธีการป้องกัน หรือใช้ขโมยเอาสิทธิพิเศษที่จำเป็นในการดำเนินการต่อไป ยกตัวอย่างเช่น โปรแกรมอรรถประโยชน์เสรีและโอเพนซอร์สที่ใช้กู้ดิสก์คือ TestDisk รุ่น 6.4 และก่อนหน้านั้นมีช่องโหว่ที่ทำให้ผู้โจมตีสามารถฉีดรหัสสั่งการเข้าไปในโปรแกรม[73]

มัลแวร์สามารถหาประโยชน์จากความบกพร่องทางความมั่นคง (เช่น บั๊กหรือความอ่อนแอทางความมั่นคง) ในระบบปฏิบัติการ ในแอป (เช่น ในเว็บบราวเซอร์)[74] หรือในส่วนขยายเว็บบราวเซอร์ เช่น อะโดบีแฟลชเพลย์เยอร์ อะโดบีแอโครแบต หรือ Java SE[75][76] อย่างเช่นช่องโหว่ที่มักถูกถือเอาประโยชน์อย่างสามัญก็คือ บัฟเฟอร์ไหลล้น (buffer overrun) คือซอฟต์แวร์ปกติจะเก็บข้อมูลไว้ในความจำในเขตที่ระบุ แต่ก็ไม่ป้องกันไม่ให้ข้อมูลที่ได้ล้นบัฟเฟอร์ มัลแวร์จึงอาจให้ข้อมูลที่ล้นบัฟเฟอร์ โดยมีโค๊ดสั่งทำการหรือข้อมูลที่มุ่งร้ายในส่วนที่ล้น เมื่อซอฟต์แวร์เข้าถึงเพย์โหลดที่อยู่ตรงนั้น ก็จะทำการตามที่ผู้โจมตีต้องการ ไม่ทำสิ่งที่ควรทำ

มัลแวร์อาจจะถือเอาประโยชน์ช่องโหว่ที่ได้พึ่งค้นพบ ก่อนที่ผู้พัฒนาซอฟต์แวร์จะมีเวลาสร้างอัปเดตสำหรับแพตช์[8] และแม้จะมีแพตช์แล้วแต่ก็อาจจะไม่ได้การติดตั้งโดยทันที ทำให้มัลแวร์มีโอกาสฉวยโอกาสกับระบบที่ยังไม่ได้แพตช์ได้ อนึ่ง บางครั้งการติดตั้งแพตช์หรือซอฟต์แวร์รุ่นใหม่ก็ไม่ถอนเอารุ่นเก่าออก

มีวิธีการหลายอย่างที่ผู้ใช้สามารถได้ข้อมูลและป้องกันตัวเองจากช่องโหว่ทางความมั่นคงของซอฟต์แวร์ บริษัทซอฟต์แวร์เองมักประกาศอัปเดตเกี่ยวกับปัญหาทางความมั่นคง[77] ช่องโหว่ที่สามัญจะมีเลขประจำตัวที่เรียกว่า CVE IDs แล้วบันทึกไว้ในฐานข้อมูลสาธารณะเช่น ฐานข้อมูลช่องโหว่แห่งชาติสหรัฐฯ (National Vulnerability Database) มีโปรแกรมต่าง ๆ เช่น Secunia PSI[78] และ UCheck ที่สามารถสแกนหาซอฟต์แวร์ที่หมดอายุแล้วเพื่ออัปเดต ไฟร์วอลล์และระบบป้องกันการถูกบุกรุก (intrusion prevention system) สามารถตรวจตราการส่งข้อมูลของเครือข่ายเพื่อสืบหากิจกรรมที่น่าสงสัย ซึ่งอาจบ่งการถูกโจมตี[79]

การมีสิทธิมากเกิน

[แก้]ผู้ใช้หรือโปรแกรมอาจจะได้สิทธิเกินความจำเป็น ซึ่งมัลแวร์อาจฉวยโอกาสเอาได้ เช่นในรายงานปี 2011 เมื่อสุ่มตัวอย่างแอปแอนดรอยด์ 940 ตัว 1/3 ขอสิทธิ์เกินความจำเป็น[80] วิธีการแก้ปัญหาก็คือการใช้ซอฟต์แวร์ของบุคคลที่ 3 เพื่อตรวจสอบแอปที่มีสิทธิเกินความจำเป็น[81]

ระบบบางอย่างอนุญาตให้ผู้ใช้ทุกคนเปลี่ยนส่วนประกอบอันเป็นแกนหรือค่าตั้งระบบ ซึ่งปัจจุบันพิจารณาว่าได้สิทธิเกิน แต่นี่ก็ปกติสำหรับไมโครคอมพิวเตอร์และคอมพิวเตอร์ประจำบ้านยุคต้น ๆ ซึ่งไม่แยกแยะระหว่างแอดมินหรือรูต กับผู้ใช้ทั่วไปของระบบ ระบบบางอย่างให้ผู้ใช้ธรรมดามีสิทธิเกินตั้งแต่เริ่ม ในบางระบบ ผู้ใช้อาจมีสิทธิเกินเพราะได้รับสถานะแอดมินหรือสถานะคล้ายกันอื่น ๆ อย่างไม่สมควร[82] เพราะผู้ใช้มักจะเรียกร้องสิทธิเกินกว่าที่จำเป็น[83]

ระบบบางอย่างอนุญาตให้ซอฟต์แวร์ที่ผู้ใช้สั่งการเข้าถึงสิทธิของผู้ใช้ได้ทุกอย่าง นี้เรียกว่าซอฟต์แวร์ที่มีสิทธิเกิน นี่เป็นปกติสำหรับไมโครคอมพิวเตอร์และคอมพิวเตอร์ประจำบ้านในยุคต้น ๆ เช่นกัน ดังนั้น มัลแวร์ซึ่งผู้ใช้เป็นผู้สั่งการจึงสามารถใช้สิทธิเหล่านี้เพื่อบั่นทอนระบบ

รหัสผ่านที่อ่อนแอ

[แก้]มีการโจมตีบัญชีแอดมินแล้วใช้เพื่อแจกสิทธิแก่มัลแวร์[84] ปกติจะทำอย่างนี้ได้ก็เพราะการป้องกันบัญชีอ่อนแอ ซึ่งโดยทั่วไปก็คือการใช้รหัสผ่านสั้น ๆ ที่เจาะได้ด้วยพจนานุกรมหรือเจาะได้ด้วยกำลัง การใช้รหัสผ่านที่เข้มแข็งหรือใช้การพิสูจน์ตัวจริงด้วยปัจจัยหลายอย่างจึงสามารถลดความเสี่ยงนี้ได้ เมื่อใช้อย่างหลัง แม้ถ้าผู้โจมตีสามารถเจาะรหัสผ่านได้แต่ก็ยังใช้บัญชีไม่ได้จนกว่าจะได้ข้อมูลจากปัจจัยพิสูจน์ตัวจริงอื่น ๆ

การใช้ระบบปฏิบัติการเดียวกัน

[แก้]ความเป็นแบบเดียวกันอาจเป็นจุดอ่อนอย่างหนึ่ง ตัวอย่างเช่นถ้าคอมพิวเตอร์ทั้งหมดในเครือข่ายใช้ระบบปฏิบัติการเดียวกัน เมื่อหนอนคอมพิวเตอร์เจาะระบบหนึ่งได้ ก็จะเจาะที่เหลือทั้งหมดได้[85] โดยเฉพาะก็คือไมโครซอฟท์วินโดวส์และแมคโอเอสครองตลาดในอัตราสูงจนกระทั่งว่าการเจาะจุดอ่อนของระบบได้ก็จะทำให้บั่นทอนระบบเป็นจำนวนมากได้ ประเมินว่าในระหว่างเดือนมกราคม-มีนาคม 2020 มัลแวร์ร้อละ 83 กระจายผ่านวินโดวส์ 10[86] แต่ก็สามารถลดความเสี่ยงได้โดยแบ่งเครือข่ายออกเป็นส่วน ๆ แล้วติดตั้งไฟล์วอลล์เพื่อไม่ให้คอมพิวเตอร์ในส่วนต่าง ๆ ติดต่อกันได้[87][88]

การบรรเทาปัญหา

[แก้]โปรแกรมต่อต้านไวรัสและต่อต้านมัลแวร์

[แก้]โปรแกรมต่อต้านไวรัสและต่อต้านมัลแวร์จะช่วยป้องกันและกำจัดมัลแวร์บางอย่างได้ ยกตัวอย่างเช่น ไมโครซอฟท์ ซีเคียวริตี เอสเซนเชียล (สำหรับ วินโดวส์เอ็กซ์พี วิสตา และวินโดวส์ 7) และวินโดวส์ดีเฟนเดอร์ (สำหรับวินโดวส์ 8, 10 และ 11) สามารถป้องกันคอมพิวเตอร์ในเวลาจริงได้ ส่วนโปรแกรมอีกอย่างของไมโครซอฟท์ คือ Windows Malicious Software Removal Tool จะกำจัดซอฟต์แวร์มุ่งร้ายจากระบบได้โดยอัตโนมัติเป็นประจำทุกเดือน[89]

อนึ่ง ยังมีโปรแกรมต่อต้านไวรัสที่ใช้ได้ดีหลายอย่างที่สามารถดาวน์โหลดได้ฟรีจากอินเทอร์เน็ต โดยปกติจะจำกัดให้ใช้ฟรีนอกเชิงพาณิชย์เท่านั้น[90] การทดสอบพบว่าโปรแกรมฟรีบางอย่างดีพอ ๆ กับโปรแกรมที่ต้องจ่ายเงิน[90][91][92]

ทั่วไปแล้ว ซอฟต์แวร์ต่อต้านไวรัสจะสู้กับมัลแวร์ด้วยวิธีต่าง ๆ ดังนี้

- การป้องกันในเวลาจริง - คือป้องกันไม่ให้ติดตั้งมัลแวร์ในระบบได้ในเวลาจริง ด้วยการสแกนข้อมูลทั้งหมดที่เข้ามาทางเครือข่าย หรือข้อมูลที่เก็บลงบนดิสก์ แล้วระงับมัลแวร์ที่พบทั้งหมดเหมือนกับโปรแกรมต่อต้านไวรัส

- การกำจัด - คือตรวจจับและกำจัดมัลแวร์ที่ได้ติดตั้งบนคอมพิวเตอร์แล้ว วิธีหน้าจะสแกนข้อมูลในวินโดวส์เรจิสตรี ไฟล์ระบบปฏิบัติการและโปรแกรมที่ติดตั้งบนคอม แล้วแสดงรายการไฟล์อันตรายที่ได้พบ แล้วให้ผู้ใช้ เลือกว่าจะลบหรือจะเก็บ หรือเปรียบเทียบกับรายการมัลแวร์ที่รู้แล้วลบไฟล์ที่มีในรายการ

- แซนด์บ็อกซ์ - เป็นเทคนิคจำกัดโปรแกรมให้อยู่ในสิ่งแวดล้อมที่ควบคุมไว้ โดยโปรแกรมจะดำเนินการได้อย่างจำกัดเพื่อไม่ให้มีปฏิสัมพันธ์กับแอปอื่น ๆ และจำกัดการเข้าถึงทรัพยากรต่าง ๆ ของระบบอีกด้วย[93]ส่วนบราวเซอร์แซนด์บ็อกซ์ จะแยกกระบวนการเว็บออกต่างหากเพื่อป้องกันมัลแวร์และการถือโอกาส เป็นการเพิ่มความมั่นคง[94]

การป้องกันในเวลาจริง

[แก้]องค์ประกอบโดยเฉพาะของซอฟต์แวร์ต่อต้านมัลแวร์ที่เรียกว่า สแกนเนอร์เมื่อเข้าถึง (on-access) หรือสแกนเนอร์ในเวลาจริง (real-time) จะมีฮุ๊กในแกนหรือในเคอร์เนลของระบบปฏิบัติการ จะทำงานคล้ายกับมัลแวร์บางอย่างเอง ต่างตรงที่ได้อนุญาตจากผู้ใช้เพื่อป้องกันระบบ ทุกครั้งที่ระบบปฏิบัติการเปิดไฟล์ สแกนเนอร์ก็จะเช็คว่าไฟล์ติดเชื้อหรือเปล่า ปกติเมื่อพบไฟล์ที่ติดเชื้อก็จะหยุดดำเนินการ แล้วกักตัวไฟล์เพื่อป้องกันไม่ให้ทำอันตรายอย่างอื่น ๆ โปรแกรมต่อต้านไวรัสโดยมากจะให้ผู้ใช้เลือกเปลี่ยนพฤติกรรมนี้ได้ วิธีป้องกันนี้อาจทำให้ระบบช้าลง โดยมากเท่าไรจะขึ้นอยู่กับหน้าสลับที่สร้างในความจำเสมือน[95]

แซนด์บ็อกซ์

[แก้]แซนด์บ็อกซ์เป็นโมเดลความมั่นคงคอมพิวเตอร์ที่จำกัดแอปให้อยู่ในสิ่งแวดล้อมที่ควบคุมไว้ จำกัดให้แต่สิ่งที่พิจารณาว่าปลอดภัย แยกออกจากแอปอื่น ๆ บนคอม และจำกัดการเข้าถึงทรัพยากรของระบบเช่นความจำและระบบไฟล์[93]

ส่วนแซนด์บ็อกซ์ของบราวเซอร์เป็นเทคนิคทางความมั่นคงที่แยกกระบวนการเว็บบราวเซอร์และแท็บออกจากระบบปฏิบัติการ ช่วยป้องกันมัลแวร์, การฉวยโอกาสกับช่องโหว่ที่ยังไม่ได้อุด (ซีโรเดย์) และข้อมูลรั่วไหลที่ไม่ได้ตั้งใจ โดยกักกันคำสั่งการที่อาจเป็นอันตรายไว้ในแซนด์บ็อกซ์ ซึ่งทำโดยการสร้างกระบวนการต่างหาก ๆ, การจำกัดการเข้าถึงทรัพยากรของระบบ, การดำเนินการเนื้อหาเว็บในกระบวนการต่างหาก ๆ, การเฝ้าสังเกตการเรียกระบบ และการจำกัดใช้ความจำ การสื่อสารที่มั่นคงระหว่างกระบวนการจะทำผ่าน Inter-process communication (IPC) มัล์แวร์จะหนีออกจากแซนด์บ็อกซ์ได้ก็ต่อเมื่อใช้ช่องโหว่ในกลไกแซนด์บ็อกซ์ หรือในระบบปฏิบัติการ[94][96]

แม่แซนด์บ็อกซ์จะกันอันตรายไม่ได้ร้อยเปอร์เซ็นต์ แต่ก็จะลดช่องทางที่มัลแวร์ทั่วไปสามารถเจาะระบบได้ ดังนั้น การอัปเดตบราว์เซอร์และระบบปฏิบัติการอย่างสม่ำเสมอจึงเป็นเรื่องสำคัญมากเพื่อลดความเสี่ยง[94][96]

การสแกนความมั่นคงของเว็บไซต์

[แก้]ซอฟต์แวร์สแกนช่องโหว่สามารถเช็คเว็บไซต์ ตรวจจับมัลแวร์ ตรวจดูซอฟต์แวร์ที่หมดอายุแล้ว และรายงานปัญหาทางความมั่นคงที่ปรากฏ จึงอาจลดความเสี่ยง เว็บไซต์ไม่ให้ถูกแฮ็กได้

การแยกเครือข่ายคอมพิวเตอร์ออกเป็นส่วน ๆ

[แก้]การตั้งเครือข่ายคอมพิวเตอร์ให้เป็นเครือข่ายย่อย ๆ แล้วจำกัดการติดต่อให้แต่ที่รู้ว่าสมควร อาจช่วยระงับการกระจายมัลแวร์ไปตามเครือข่าย

การตัดระบบจากเครือข่าย (แอร์แก็ป)

[แก้]มีไม้ตายที่ใช้สำหรับป้องกันคอมพิวเตอร์ไม่ให้ติดมัลแวร์ และการแพร่เชื้อต่อ ๆ ไป คือการตัดระบบออกจากเครือข่าย (air gap, แอร์แก็ป) แล้วเพิ่มการควบคุมการนำข้อมูลหรือซอฟต์แวร์เมื่อเข้า/ออกจากคอมพิวเตอร์ อย่างไรก็ดีมัลแวร์ก็ยังสามารถข้ามอุปสรรคเช่นนี้ได้ อย่างน้อยที่สุดก็เพราะต้องใส่ซอฟต์แวร์ใหม่ ๆ เข้าในระบบแอร์แก็ป มีตัวอย่างคือ Stuxnet ซึ่งเป็นปฏิบัติการที่เชื่อว่าเป็นฝีมือของสหรัฐและอิสราเอล เป็นการลอบส่งมัลแวร์เข้าในโครงการอาวุธนิวเคลียร์ของอิหร่านด้วยยูเอสบีแฟลชไดรฟ์ ซึ่งสร้างความเสียหายกับเครื่องมือในระบบโดยไม่ได้ลอบขโมยเอาข้อมูลออก

AirHopper[97] BitWhisper[98] GSMem[99] และ Fansmitter[100] เป็นเทคนิค 4 อย่างที่นักวิจัยได้สร้างขึ้นเพื่อลอบเก็บข้อมูลจากคอมพิวเตอร์แอร์แก๊ป โดยใช้สัญญาณรั่วทางแม่เหล็กไฟฟ้า ทางความร้อน และเสียง

งานวิจัย

[แก้]งานวิเคราะห์ดัชนีวรรณกรรมที่ศึกษาทิศทางของมัลแวร์ระหว่างปี 2005-2015 โดยใช้เกณฑ์ต่าง ๆ รวมทั้งการตีพิมพ์ในวารสารที่มีอิทธิพล จำนวนการอ้างอิง ประเด็นการศึกษา จำนวนการตีพิมพ์ จำนวนคำหลัก สถาบันของผู้ตีพิมพ์ ผู้เขียน พบว่างานเพิ่มขึ้นปีต่อปีในอัตราร้อยละ 34.1 ทวีปชั้นนำคืออเมริกาเหนือตามด้วยเอเชียและยุโรป ประเทศจีนและอินเดียพบว่ากำลังเพิ่มผลงานขึ้นเรื่อย ๆ อย่างสำคัญ[101]

ดูเพิ่ม

[แก้]เชิงอรรถและอ้างอิง

[แก้]- ↑ 1.0 1.1 1.2 1.3 1.4 Tahir, Rabia (2018-03-08). "A Study on Malware and Malware Detection Techniques" (PDF). International Journal of Education and Management Engineering. 8 (2): 20–30. doi:10.5815/ijeme.2018.02.03. เก็บ (PDF)จากแหล่งเดิมเมื่อ 2023-01-10.

- ↑ "An Undirected Attack Against Critical Infrastructure" (PDF). United States Computer Emergency Readiness Team (Us-cert.gov). เก็บ (PDF)จากแหล่งเดิมเมื่อ 2016-12-24. สืบค้นเมื่อ 2014-09-28.

- ↑ 3.0 3.1 Cani, Andrea; Gaudesi, Marco; Sanchez, Ernesto; Squillero, Giovanni; Tonda, Alberto (2014-03-24). "Towards automated malware creation". Proceedings of the 29th Annual ACM Symposium on Applied Computing. SAC '14. New York, NY, USA: Association for Computing Machinery. pp. 157–160. doi:10.1145/2554850.2555157. ISBN 978-1-4503-2469-4. S2CID 14324560.

- ↑ Brewer, Ross (2016-09-01). "Ransomware attacks: detection, prevention and cure". Network Security (ภาษาอังกฤษ). 2016 (9): 5–9. doi:10.1016/S1353-4858(16)30086-1. ISSN 1353-4858. เก็บจากแหล่งเดิมเมื่อ 2019-04-10. สืบค้นเมื่อ 2021-12-02.

- ↑ Zhong, Fangtian; Chen, Zekai; Xu, Minghui; Zhang, Guoming; Yu, Dongxiao; Cheng, Xiuzhen (2022). "Malware-on-the-Brain: Illuminating Malware Byte Codes with Images for Malware Classification". IEEE Transactions on Computers. 72 (2): 438–451. arXiv:2108.04314. doi:10.1109/TC.2022.3160357. ISSN 0018-9340. S2CID 236965755. เก็บจากแหล่งเดิมเมื่อ 2022-09-02. สืบค้นเมื่อ 2022-09-02.

- ↑ Shea, Sharon (2024-06-26). "12 Common Types of Malware Attacks and How to Prevent Them". Security. เก็บจากแหล่งเดิมเมื่อ 2024-06-29. สืบค้นเมื่อ 2024-06-30.

- ↑ Security, Panda (2024-06-27). "Types of Malware and How To Prevent Them". Panda Security Mediacenter. เก็บจากแหล่งเดิมเมื่อ 2024-02-23. สืบค้นเมื่อ 2024-06-30.

- ↑ 8.0 8.1 Kim, Jin-Young; Bu, Seok-Jun; Cho, Sung-Bae (2018-09-01). "Zero-day malware detection using transferred generative adversarial networks based on deep autoencoders". Information Sciences (ภาษาอังกฤษ). 460–461: 83–102. doi:10.1016/j.ins.2018.04.092. ISSN 0020-0255. S2CID 51882216. เก็บจากแหล่งเดิมเมื่อ 2020-06-23. สืบค้นเมื่อ 2021-12-02.

- ↑ Razak, Mohd Faizal Ab; Anuar, Nor Badrul; Salleh, Rosli; Firdaus, Ahmad (2016). "The rise of "malware": Bibliometric analysis of malware study". Journal of Network and Computer Applications. 75: 58–76. doi:10.1016/j.jnca.2016.08.022.

- ↑ 10.0 10.1 Xiao, Fei; Sun, Yi; Du, Donggao; Li, Xuelei; Luo, Min (2020-03-21). "A Novel Malware Classification Method Based on Crucial Behavior". Mathematical Problems in Engineering. 2020: 1–12. doi:10.1155/2020/6804290. ISSN 1024-123X.

- ↑ Morgan, Steve (2020-11-13). "Cybercrime To Cost The World $10.5 Trillion Annually By 2025". Cybercrime magazine website. Cybersecurity ventures. เก็บจากแหล่งเดิมเมื่อ 2022-03-05. สืบค้นเมื่อ 2022-03-05.

- ↑ Eder-Neuhauser, Peter; Zseby, Tanja; Fabini, Joachim (2019-06-01). "Malware propagation in smart grid networks: metrics, simulation and comparison of three malware types". Journal of Computer Virology and Hacking Techniques (ภาษาอังกฤษ). 15 (2): 109–125. doi:10.1007/s11416-018-0325-y. ISSN 2263-8733. S2CID 255164530.

- ↑ John von Neumann, "Theory of Self-Reproducing Automata", Part 1: Transcripts of lectures given at the University of Illinois, December 1949, Editor: A. W. Burks, University of Illinois, USA, 1966.

- ↑ Fred Cohen, "Computer Viruses", PhD Thesis, University of Southern California, ASP Press, 1988.

- ↑ Young, Adam; Yung, Moti (2004). Malicious cryptography - exposing cryptovirology. Wiley. pp. 1-392. ISBN 978-0-7645-4975-5.

- ↑ Avoine, Gildas; Pascal Junod; Philippe Oechslin (2007). Computer system security: basic concepts and solved exercises. EFPL Press. p. 20. ISBN 978-1-4200-4620-5.

The first PC virus is credited to two brothers, Basit Farooq Alvi and Amjad Farooq Alvi, from Pakistan

- ↑ 17.0 17.1 "USB devices spreading viruses". CNET. CBS Interactive. เก็บจากแหล่งเดิมเมื่อ 2015-09-24. สืบค้นเมื่อ 2015-02-18.

- ↑ 2018 Data Breach Investigations Report (PDF) (Report) (11th ed.). Verizon. 2018. p. 18. เก็บ (PDF)จากแหล่งเดิมเมื่อ 2021-10-16. สืบค้นเมื่อ 2022-09-26.

- ↑ Fruhlinger, Josh (2018-10-10). "Top cybersecurity facts, figures and statistics for 2018". CSO Online. เก็บจากแหล่งเดิมเมื่อ 2019-06-02. สืบค้นเมื่อ 2020-01-20.

- ↑ Hendric, William A (2014-09-04). "Computer Virus history". The Register. เก็บจากแหล่งเดิมเมื่อ 2018-05-10. สืบค้นเมื่อ 2015-03-29.

- ↑ "Cryptomining Worm MassMiner Exploits Multiple Vulnerabilities - Security Boulevard". Security Boulevard (ภาษาอังกฤษแบบอเมริกัน). 2018-05-02. เก็บจากแหล่งเดิมเมื่อ 2018-05-09. สืบค้นเมื่อ 2018-05-09.

- ↑ "Beware of Word Document Viruses". us.norton.com. เก็บจากแหล่งเดิมเมื่อ 2017-09-26. สืบค้นเมื่อ 2017-09-25.

- ↑ Tipton, Harold F. (2002-12-26). Information Security Management Handbook (ภาษาอังกฤษ). CRC Press. ISBN 978-1-4200-7241-9. เก็บจากแหล่งเดิมเมื่อ 2023-02-27. สืบค้นเมื่อ 2020-11-16.

- ↑ "Malware". FEDERAL TRADE COMMISSION- CONSUMER INFORMATION. เก็บจากแหล่งเดิมเมื่อ 2017-03-20. สืบค้นเมื่อ 2014-03-27.

- ↑ Hernandez, Pedro. "Microsoft Vows to Combat Government Cyber-Spying". eWeek. คลังข้อมูลเก่าเก็บจากแหล่งเดิมเมื่อ 2014-01-23. สืบค้นเมื่อ 2013-12-15.

- ↑ "Malware Revolution: A Change in Target". March 2007. เก็บจากแหล่งเดิมเมื่อ 2008-10-16. สืบค้นเมื่อ 2017-08-26.

- ↑ "Child Porn: Malware's Ultimate Evil". November 2009. เก็บจากแหล่งเดิมเมื่อ 2013-10-22. สืบค้นเมื่อ 2010-11-22.

- ↑ PC World - Zombie PCs: Silent, Growing Threat เก็บถาวร 2008-07-27 ที่ เวย์แบ็กแมชชีน .

- ↑ Kovacs, Eduard (2013-02-27). "MiniDuke Malware Used Against European Government Organizations". Softpedia. เก็บจากแหล่งเดิมเมื่อ 2016-10-11. สืบค้นเมื่อ 2013-02-27.

- ↑

Claburn, Thomas (2022-10-26). "Ukrainian indicted by US govt on cybercrime charges". theregister.com (ภาษาอังกฤษ). เก็บจากแหล่งเดิมเมื่อ 2022-10-26. สืบค้นเมื่อ 2022-10-27.

Those deploying Raccoon used phishing messages and other tricks to get the malware onto potentially millions of victims' computers worldwide. Once installed, the code provided access to login credentials and other data stored on the compromised system.

- ↑ "Raccoon Infostealer Disclosure". raccoon.ic3.gov. เก็บจากแหล่งเดิมเมื่อ 2023-02-27. สืบค้นเมื่อ 2022-10-27.

- ↑ "Shamoon is latest malware to target energy sector". เก็บจากแหล่งเดิมเมื่อ 2015-09-23. สืบค้นเมื่อ 2015-02-18.

- ↑ "Computer-killing malware used in Sony attack a wake-up call". เก็บจากแหล่งเดิมเมื่อ 2017-12-07. สืบค้นเมื่อ 2015-02-18.

- ↑ 34.0 34.1 34.2 34.3 34.4 Molina-Coronado, Borja; Mori, Usue; Mendiburu, Alexander; Miguel-Alonso, Jose (2023-01-01). "Towards a fair comparison and realistic evaluation framework of android malware detectors based on static analysis and machine learning". Computers & Security (ภาษาอังกฤษ). 124: 102996. arXiv:2205.12569. doi:10.1016/j.cose.2022.102996. ISSN 0167-4048. S2CID 252734950. เก็บจากแหล่งเดิมเมื่อ 2023-01-10. สืบค้นเมื่อ 2023-01-10.

- ↑ "What are viruses, worms, and Trojan horses?". Indiana University. The Trustees of Indiana University. เก็บจากแหล่งเดิมเมื่อ 2016-09-04. สืบค้นเมื่อ 2015-02-23.

- ↑ Szor, Peter (2005-02-03). The Art of Computer Virus Research and Defense. Pearson Education. p. 204. ISBN 978-0-672-33390-3.

- ↑ "computer virus - Encyclopædia Britannica". Britannica.com. เก็บจากแหล่งเดิมเมื่อ 2013-05-13. สืบค้นเมื่อ 2013-04-28.

- ↑ McDowell, Mindi. "Understanding Hidden Threats: Rootkits and Botnets". US-CERT. เก็บจากแหล่งเดิมเมื่อ 2017-03-29. สืบค้นเมื่อ 2013-02-06.

- ↑ "The Meaning of 'Hack'". Catb.org. เก็บจากแหล่งเดิมเมื่อ 2016-10-13. สืบค้นเมื่อ 2010-04-15.

- ↑ 40.0 40.1 Gill, Harjeevan (2022-06-21), Malware: Types, Analysis and Classifications (ภาษาอังกฤษ), doi:10.31224/2423, สืบค้นเมื่อ 2024-06-22

- ↑ Staff, SPIEGEL (2013-12-29). "Inside TAO: Documents Reveal Top NSA Hacking Unit". Spiegel Online. SPIEGEL. เก็บจากแหล่งเดิมเมื่อ 2017-04-20. สืบค้นเมื่อ 2014-01-23.

- ↑ Edwards, John. "Top Zombie, Trojan Horse and Bot Threats". IT Security. คลังข้อมูลเก่าเก็บจากแหล่งเดิมเมื่อ 2017-02-09. สืบค้นเมื่อ 2007-09-25.

- ↑ Appelbaum, Jacob (2013-12-29). "Shopping for Spy Gear:Catalog Advertises NSA Toolbox". Spiegel Online. SPIEGEL. เก็บจากแหล่งเดิมเมื่อ 2017-04-20. สืบค้นเมื่อ 2013-12-29.

- ↑ Landwehr, C. E; A. R Bull; J. P McDermott; W. S Choi (1993). A taxonomy of computer program security flaws, with examples (PDF). DTIC Document. เก็บจากแหล่งเดิมเมื่อ 2013-04-08. สืบค้นเมื่อ 2012-04-05.

- ↑ "Trojan Horse: [coined By MIT-hacker-turned-NSA-spook Dan Edwards] N." คลังข้อมูลเก่าเก็บจากแหล่งเดิมเมื่อ 2017-07-05. สืบค้นเมื่อ 2012-04-05.

- ↑ "What is the difference between viruses, worms, and Trojan horses?". Symantec Corporation. คลังข้อมูลเก่าเก็บจากแหล่งเดิมเมื่อ 2015-02-13. สืบค้นเมื่อ 2009-01-10.

- ↑ "VIRUS-L/comp.virus Frequently Asked Questions (FAQ) v2.00 (Question B3: What is a Trojan Horse?)". 1995-10-09. เก็บจากแหล่งเดิมเมื่อ 2015-09-24. สืบค้นเมื่อ 2012-09-13.

- ↑ "Proton Mac Trojan Has Apple Code Signing Signatures Sold to Customers for $50k". AppleInsider. 2017-03-14. เก็บจากแหล่งเดิมเมื่อ 2017-10-19. สืบค้นเมื่อ 2017-10-19.

- ↑ "Non-Windows Malware". Betanews. 2017-08-24. เก็บจากแหล่งเดิมเมื่อ 2017-10-20. สืบค้นเมื่อ 2017-10-19.

- ↑ "Trojan Dropper". MalwareBytes. 2020-01-30. เก็บจากแหล่งเดิมเมื่อ 2022-10-31. สืบค้นเมื่อ 2022-10-31.

- ↑ Richardson, Ronny; North, Max (2017-01-01). "Ransomware: Evolution, Mitigation and Prevention". International Management Review. 13 (1): 10–21. เก็บจากแหล่งเดิมเมื่อ 2022-10-05. สืบค้นเมื่อ 2019-11-23.

- ↑ Fruhlinger, Josh (2017-08-01). "The 5 biggest ransomware attacks of the last 5 years". CSO. เก็บจากแหล่งเดิมเมื่อ 2018-03-24. สืบค้นเมื่อ 2018-03-23.

- ↑ "Another way Microsoft is disrupting the malware ecosystem". คลังข้อมูลเก่าเก็บจากแหล่งเดิมเมื่อ 2015-09-20. สืบค้นเมื่อ 2015-02-18.

- ↑ "Rise of Android Ransomware, research" (PDF). ESET. เก็บ (PDF)จากแหล่งเดิมเมื่อ 2017-10-19. สืบค้นเมื่อ 2017-10-19.

- ↑ "State of Malware, research" (PDF). Malwarebytes. เก็บ (PDF)จากแหล่งเดิมเมื่อ 2017-05-21. สืบค้นเมื่อ 2017-10-19.

- ↑ O'Kane, Philip; Sezer, Sakir; Carlin, Domhnall (2018). "Evolution of ransomware". IET Networks. 7 (5): 321–327. doi:10.1049/iet-net.2017.0207. ISSN 2047-4954.

- ↑ Russinovich, Mark (2005-10-31). "Sony, Rootkits and Digital Rights Management Gone Too Far". Mark's Blog. Microsoft MSDN. เก็บจากแหล่งเดิมเมื่อ 2012-06-02. สืบค้นเมื่อ 2009-07-29.

- ↑ "Rating the best anti-malware solutions". Arstechnica. 2009-12-15. เก็บจากแหล่งเดิมเมื่อ 2014-02-02. สืบค้นเมื่อ 2014-01-28.

- ↑ 59.0 59.1 59.2 Kammerstetter, Markus; Platzer, Christian; Wondracek, Gilbert (2012-10-16). Vanity, cracks and malware: insights into the anti-copy protection ecosystem. ACM. p. 809-820. doi:10.1145/2382196.2382282. ISBN 978-1-4503-1651-4.

- ↑ Casey, Henry T. (2015-11-25). "Latest adware disables antivirus software". Tom's Guide. Yahoo.com. เก็บจากแหล่งเดิมเมื่อ 2015-11-27. สืบค้นเมื่อ 2015-11-25.

- ↑ D. Sundarasen, Sheela Devi (2019-04-08). "Institutional characteristics, signaling variables and IPO initial returns". PSU Research Review. 3 (1): 29–49. doi:10.1108/prr-10-2016-0003. ISSN 2399-1747.

- ↑ Samarasinghe, Nayanamana; Mannan, Mohammad (2019-11-01). "Towards a global perspective on web tracking". Computers & Security (ภาษาอังกฤษ). 87: 101569. doi:10.1016/j.cose.2019.101569. S2CID 199582679.

- ↑ "Amazon Workers Are Listening to What You Tell Alexa". Bloomberg.com. 2019-04-10. เก็บจากแหล่งเดิมเมื่อ 2020-08-29. สืบค้นเมื่อ 2020-08-25.

- ↑ Monitoring Software on Your PC: Spyware, Adware, and Other Software (PDF) (Report). March 2005. คลังข้อมูลเก่าเก็บจากแหล่งเดิม (PDF)เมื่อ 2010-12-26.

- ↑ 65.0 65.1 Si̇ngh, Jagsir; Si̇ngh, Jaswinder (2018-09-01). "Challenge of Malware Analysis: Malware obfuscation Techniques". International Journal of Information Security Science (ภาษาอังกฤษ). 7 (3): 100–110. เก็บจากแหล่งเดิมเมื่อ 2023-01-10. สืบค้นเมื่อ 2023-01-10.

- ↑ 66.0 66.1 The Four Most Common Evasive Techniques Used by Malware เก็บถาวร 2021-05-29 ที่ เวย์แบ็กแมชชีน . 27 April 2015.

- ↑ Kirat, Dhilung; Vigna, Giovanni; Kruegel, Christopher (2014). Barecloud: bare-metal analysis-based evasive malware detection (PDF). ACM. pp. 287–301. ISBN 978-1-931971-15-7. คลังข้อมูลเก่าเก็บจากแหล่งเดิม (PDF)เมื่อ 2016-03-04. สืบค้นเมื่อ 2018-11-28.

- ↑ Young, Adam; Yung, Moti (1997). "Deniable Password Snatching: On the Possibility of Evasive Electronic Espionage". Symp. on Security and Privacy. IEEE. pp. 224–235. ISBN 0-8186-7828-3.

- ↑ Cabaj, Krzysztof; Caviglione, Luca; Mazurczyk, Wojciech; Wendzel, Steffen; Woodward, Alan; Zander, Sebastian (May 2018). "The New Threats of Information Hiding: The Road Ahead". IT Professional. 20 (3): 31–39. arXiv:1801.00694. doi:10.1109/MITP.2018.032501746. S2CID 22328658.

- ↑ Sudhakar; Kumar, Sushil (2020-01-14). "An emerging threat Fileless malware: a survey and research challenges". Cybersecurity. 3 (1): 1. doi:10.1186/s42400-019-0043-x. ISSN 2523-3246. S2CID 257111442.

- ↑ "Penn State WebAccess Secure Login". webaccess.psu.edu. doi:10.1145/3365001. S2CID 219884145. คลังข้อมูลเก่าเก็บจากแหล่งเดิมเมื่อ 2021-03-08. สืบค้นเมื่อ 2020-02-29.

- ↑ "Malware Dynamic Analysis Evasion Techniques: A Survey". ResearchGate (ภาษาอังกฤษ). เก็บจากแหล่งเดิมเมื่อ 2021-04-14. สืบค้นเมื่อ 2020-02-29.

- ↑ Nemeth, Zoltan L. (2015). "Modern binary attacks and defences in the windows environment — Fighting against microsoft EMET in seven rounds". 2015 IEEE 13th International Symposium on Intelligent Systems and Informatics (SISY). pp. 275–280. doi:10.1109/SISY.2015.7325394. ISBN 978-1-4673-9388-1. S2CID 18914754.

- ↑ "Global Web Browser... Security Trends" (PDF). Kaspersky lab. November 2012. เก็บ (PDF)จากแหล่งเดิมเมื่อ 2013-02-02. สืบค้นเมื่อ 2013-01-17.

- ↑ Rashid, Fahmida Y. (2012-11-27). "Updated Browsers Still Vulnerable to Attack if Plugins Are Outdated". pcmag.com. คลังข้อมูลเก่าเก็บจากแหล่งเดิมเมื่อ 2016-04-09. สืบค้นเมื่อ 2013-01-17.

- ↑ Danchev, Dancho (2011-08-18). "Kaspersky: 12 different vulnerabilities detected on every PC". pcmag.com. เก็บจากแหล่งเดิมเมื่อ 2014-07-05. สืบค้นเมื่อ 2013-01-17.

- ↑ "Adobe Security bulletins and advisories". Adobe.com. เก็บจากแหล่งเดิมเมื่อ 2013-11-15. สืบค้นเมื่อ 2013-01-19.

- ↑ Rubenking, Neil J. "Secunia Personal Software Inspector 3.0 Review & Rating". PCMag.com. เก็บจากแหล่งเดิมเมื่อ 2013-01-16. สืบค้นเมื่อ 2013-01-19.

- ↑ Morales, Jose Andre; Al-Bataineh, Areej; Xu, Shouhuai; Sandhu, Ravi (2010). "Analyzing and Exploiting Network Behaviors of Malware". ใน Jajodia, Sushil; Zhou, Jianying (บ.ก.). Security and Privacy in Communication Networks. Lecture Notes of the Institute for Computer Sciences, Social Informatics and Telecommunications Engineering (ภาษาอังกฤษ). Vol. 50. Berlin, Heidelberg: Springer. pp. 20–34. doi:10.1007/978-3-642-16161-2_2. ISBN 978-3-642-16161-2. เก็บจากแหล่งเดิมเมื่อ 2021-12-02. สืบค้นเมื่อ 2021-12-02.

- ↑ Felt, Adrienne Porter; Chin, Erika; Hanna, Steve; Song, Dawn; Wagner, David (2011-10-17). "Android permissions demystified". Proceedings of the 18th ACM conference on Computer and communications security. CCS '11. New York, NY, USA: Association for Computing Machinery. pp. 627–638. doi:10.1145/2046707.2046779. ISBN 978-1-4503-0948-6. S2CID 895039.

- ↑ Wu, Sha; Liu, Jiajia (May 2019). "Overprivileged Permission Detection for Android Applications". ICC 2019 - 2019 IEEE International Conference on Communications (ICC). pp. 1–6. doi:10.1109/ICC.2019.8761572. ISBN 978-1-5386-8088-9. S2CID 198168673. เก็บจากแหล่งเดิมเมื่อ 2022-01-21. สืบค้นเมื่อ 2022-01-01.

- ↑ "Malware, viruses, worms, Trojan horses and spyware". list.ercacinnican.tk. เก็บจากแหล่งเดิมเมื่อ 2021-02-05. สืบค้นเมื่อ 2020-11-14.

- ↑ Mutch, John; Anderson, Brian (2011), Mutch, John; Anderson, Brian (บ.ก.), "The Hard and Soft Cost of Apathy", Preventing Good People from doing Bad Things: Implementing Least Privilege (ภาษาอังกฤษ), Berkeley, CA: Apress, pp. 163–175, doi:10.1007/978-1-4302-3922-2_10, ISBN 978-1-4302-3922-2, เก็บจากแหล่งเดิมเมื่อ 2023-02-27, สืบค้นเมื่อ 2021-12-02

- ↑ Singh, Vaishali; Pandey, S. K. (2021). "Revisiting Cloud Security Attacks: Credential Attack". ใน Rathore, Vijay Singh; Dey, Nilanjan; Piuri, Vincenzo; Babo, Rosalina; Polkowski, Zdzislaw; Tavares, João Manuel R. S. (บ.ก.). Rising Threats in Expert Applications and Solutions. Advances in Intelligent Systems and Computing (ภาษาอังกฤษ). Vol. 1187. Singapore: Springer. pp. 339–350. doi:10.1007/978-981-15-6014-9_39. ISBN 978-981-15-6014-9. S2CID 224940546. เก็บจากแหล่งเดิมเมื่อ 2022-03-04. สืบค้นเมื่อ 2021-12-02.

- ↑ "LNCS 3786 - Key Factors Influencing Worm Infection", U. Kanlayasiri, 2006, web (PDF): SL40-PDF เก็บถาวร 2023-02-27 ที่ เวย์แบ็กแมชชีน .

- ↑ Cohen, Jason (2020-08-28). "Windows Computers Account for 83% of All Malware Attacks in Q1 2020". PCMag Australia (ภาษาอังกฤษแบบออสเตรเลีย). เก็บจากแหล่งเดิมเมื่อ 2021-12-02. สืบค้นเมื่อ 2021-12-02.

- ↑ Wagner, Neal; Şahin, Cem Ş.; Winterrose, Michael; Riordan, James; Pena, Jaime; Hanson, Diana; Streilein, William W. (December 2016). "Towards automated cyber decision support: A case study on network segmentation for security". 2016 IEEE Symposium Series on Computational Intelligence (SSCI). pp. 1–10. doi:10.1109/SSCI.2016.7849908. ISBN 978-1-5090-4240-1. S2CID 9065830. เก็บจากแหล่งเดิมเมื่อ 2021-12-02. สืบค้นเมื่อ 2022-01-01.

- ↑ Hemberg, Erik; Zipkin, Joseph R.; Skowyra, Richard W.; Wagner, Neal; O'Reilly, Una-May (2018-07-06). "Adversarial co-evolution of attack and defense in a segmented computer network environment". Proceedings of the Genetic and Evolutionary Computation Conference Companion. GECCO '18. New York, NY, USA: Association for Computing Machinery. pp. 1648–1655. doi:10.1145/3205651.3208287. ISBN 978-1-4503-5764-7. S2CID 51603533.

- ↑ "Malicious Software Removal Tool". Microsoft. คลังข้อมูลเก่าเก็บจากแหล่งเดิมเมื่อ 2012-06-21. สืบค้นเมื่อ 2012-06-21.

- ↑ 90.0 90.1 Rubenking, Neil J. (2014-01-08). "The Best Free Antivirus for 2014". pcmag.com. เก็บจากแหล่งเดิมเมื่อ 2017-08-30. สืบค้นเมื่อ 2017-09-04.

- ↑ "Free antivirus profiles in 2018". antivirusgratis.org. เก็บจากแหล่งเดิมเมื่อ 2018-08-10. สืบค้นเมื่อ 2020-02-13.

- ↑ "Quickly identify malware running on your PC". techadvisor.co.uk. คลังข้อมูลเก่าเก็บจากแหล่งเดิมเมื่อ 2018-09-02. สืบค้นเมื่อ 2018-09-02.

- ↑ 93.0 93.1 Souppaya, Murugiah; Scarfone, Karen (2013-07-22). Guide to Malware Incident Prevention and Handling for Desktops and Laptops (Report) (ภาษาอังกฤษ). National Institute of Standards and Technology.

- ↑ 94.0 94.1 94.2 "What is Browser Sandboxing?". GeeksforGeeks. 2024-02-19. เก็บจากแหล่งเดิมเมื่อ 2024-07-07. สืบค้นเมื่อ 2024-07-07.

- ↑ Al-Saleh, Mohammed Ibrahim; Espinoza, Antonio M.; Crandall, Jedediah R. (2013). "Antivirus performance characterisation: system-wide view". IET Information Security (ภาษาอังกฤษ). 7 (2): 126–133. doi:10.1049/iet-ifs.2012.0192. ISSN 1751-8717.

- ↑ 96.0 96.1 "What is browser sandboxing? How to escape the sandbox?". misile00's personal website. 2024-06-15. เก็บจากแหล่งเดิมเมื่อ 2024-04-24. สืบค้นเมื่อ 2024-07-07.

- ↑ Guri, Mordechai; Kedma, Gabi; Kachlon, Assaf; Elovici, Yuval (2014). AirHopper: Bridging the air-gap between isolated networks and mobile phones using radio frequencies. IEEE. p. 58-67. doi:10.1109/MALWARE.2014.6999418. ISBN 978-1-4799-7329-3.

- ↑ Guri, Mordechai; Monitz, Matan; Mirski, Yisroel; Elovici, Yuval (2015). BitWhisper: Covert Signaling Channel between Air-Gapped Computers Using Thermal Manipulations. IEEE. p. 276-289. doi:10.1109/CSF.2015.26. ISBN 978-1-4673-7538-2.

- ↑ Guri, Mordechai; Kachlon, Assaf; Hasson, Ofer; Kedma, Gabi; Mirsky, Yisroel; Elovici, Yuval (2015). GSMem: Data Exfiltration from Air-Gapped Computers over GSM Frequencies (PDF). USENIX Security Symposium. ISBN 978-1-939133-11-3. เก็บ (PDF)จากแหล่งเดิมเมื่อ 2024-03-01.

- ↑ Hanspach, Michael; Goetz, Michael; Daidakulov, Andrey; Elovici, Yuval (2016). "Fansmitter: Acoustic Data Exfiltration from (Speakerless) Air-Gapped Computers". arXiv:1606.05915 [cs.CR].

- ↑ Razak, Mohd Faizal Ab; Anuar, Nor Badrul; Salleh, Rosli; Firdaus, Ahmad (2016-11-01). "The rise of "malware": Bibliometric analysis of malware study". Journal of Network and Computer Applications. 75: 58–76. doi:10.1016/j.jnca.2016.08.022. ISSN 1084-8045.

แหล่งข้อมูลอื่น

[แก้]- Malicious Software ที่เว็บไซต์ Curlie

- Further Reading: Research Papers and Documents about Malware on IDMARCH (Int. Digital Media Archive)

- Advanced Malware Cleaning - a Microsoft video