ผลต่างระหว่างรุ่นของ "ทอร์ (เครือข่ายนิรนาม)"

Octahedron80 (คุย | ส่วนร่วม) ล Octahedron80 ย้ายหน้า ทอร์ (ซอฟต์แวร์) ไปยัง ทอร์ (เครือข่ายนิรนาม): มี tor ที่เป็นของทอร์เรนต์ |

แปลจากวิกิอังกฤษ + บทความเก่า |

||

| บรรทัด 1: | บรรทัด 1: | ||

{{Infobox software |

|||

{{ต้องการอ้างอิง}} |

|||

| name = ทอร์ <br/>(Tor) |

|||

{{Infobox_Software |

|||

| logo = [[File:Tor-logo-2011-flat.svg|200px]] |

|||

| name = Tor |

|||

| developer = โปรเจ็กต์ทอร์ |

|||

| logo = [[ไฟล์:Tor-logo-2011-flat.svg|200px]] |

|||

| released = {{Start date |2002|9|20 }}<ref name="prealpha" /> |

|||

| screenshot = |

|||

| programming language = [[ภาษาซี]]<ref name="openhub-tor" /> [[ภาษาไพทอน|ไพทอน]] รัสต์<ref>{{Cite web | url = https://lists.torproject.org/pipermail/tor-dev/2017-March/012088.html | title = [tor-dev] Tor in a safer language: Network team update from Amsterdam | last = Hahn | first = Sebastian | date = 2017-03-31 | access-date = 2017-04-01}}</ref> |

|||

| developer = The Tor Project |

|||

| operating system = {{flatlist | |

|||

| latest_release_version = 0.2.3.25 |

|||

* [[ไมโครซอฟท์ วินโดวส์]] |

|||

| latest_release_date = 19 พฤศจิกายน พ.ศ. 2555 |

|||

* [[ระบบปฏิบัติการแบบยูนิกซ์]] ([[แอนดรอยด์ (ระบบปฏิบัติการ)|แอนดรอยด์]] [[ลินุกซ์]] [[แมคโอเอส]])}} |

|||

| operating_system = [[Cross-platform]] |

|||

| size = {{Nowrap |2-4 เมกะไบต์}}<!-- Stand-alone version! Tor Browser has its own infobox further down. |

|||

| genre = [[เร้าติ้งหัวหอม]],[[นิรนาม]] |

|||

--> |

|||

| license = [[BSD license|BSD]] |

|||

| status = ยังดำเนินการอยู่ |

|||

| website = {{URL|https://www.torproject.org}} |

|||

| genre = การจัดเส้นทางแบบหัวหอม, ระบบนิรนาม |

|||

| license = [[เบิร์กลีย์ซอฟต์แวร์ดิสทริบิวชัน]] |

|||

| website = {{URL |https://torproject.org}} |

|||

}} |

}} |

||

<!-- บทอื่น ๆ ที่เปลี่ยนทางมายังบทความนี้: |

|||

'''ทอร์''' ('''Tor''' จากคำเต็มว่า The Onion Router ที่แปลว่า เราเตอร์หัวหอม) เป็น[[ซอฟต์แวร์เสรี]]ที่ใช้[[การเร้าติ้งแบบหัวหอม]] เป็นระบบที่ทำให้ผู้ใช้สามารถติดต่อกันได้อย่าง[[นิรนาม]]บน[[อินเทอร์เน็ต]] รวมทั้งช่วยให้สามารถเรียกดูเว็บไซต์บางแห่งที่ถูกเซ็นเซอร์ได้ |

|||

เครือข่ายทอร์, โปรแกรมทอร์, เครือข่ายนิรนามทอร์, โปรแกรมประยุกต์ทอร์, โปรเจ็กต์ทอร์, บริษัทเดอะทอร์โปรเจ็กต์ |

|||

tor, tor network, project tor, "The Tor Project, Inc", |

|||

ทอร์บราวเซอร์, tor browser, => #ทอร์บราวเซอร์ |

|||

--> |

|||

'''ทอร์''' ({{lang-en |Tor}}) เป็น[[ซอฟต์แวร์เสรี]] (ฟรี) ที่ช่วยให้[[สื่อสาร]]ทาง[[อินเทอร์เน็ต]]อย่างนิรนามได้ด้วย[[การจัดเส้นทางแบบหัวหอม|การจัดเส้นทางการสื่อสารแบบหัวหอม]] รวมทั้งช่วยให้สามารถเรียกดู[[เว็บไซต์]]บางแห่งที่[[การตรวจพิจารณาอินเทอร์เน็ต|ถูกเซ็นเซอร์]]ได้ |

|||

ส่วนชื่อเป็น[[อักษรย่อ]]จากโปรเจ็กต์ซอฟต์แวร์ดั้งเดิมคือ "The Onion Router" (เราเตอร์หัวหอม)<ref name="onion-router" /><ref> |

|||

{{cite web | title = Tor Project: FAQ | url = https://www.torproject.org/docs/faq#WhyCalledTor | website = www.torproject.org | accessdate = 2016-01-18}}</ref> |

|||

ทอร์ส่งการสื่อสารทางอินเทอร์เน็ตผ่านเครือข่ายทั่วโลก ฟรี ให้บริการโดยอาสาสมัคร และมีสถานีส่งต่อ/รีเลย์มากกว่า 7,000 สถานี<ref name="torstatus" /> |

|||

เพื่อซ่อนตำแหน่งและการใช้งานของผู้ใช้จากใครก็ได้ที่ทำการเพื่อสอดแนมทางเครือข่าย หรือเพื่อ[[วิเคราะห์การสื่อสาร]] |

|||

เพราะการใช้ทอร์จะทำให้ตามรอยกิจกรรมทางอินเทอร์เน็ตกลับไปหาผู้ใช้ได้ยากขึ้น ซึ่งรวมทั้ง "การเยี่ยมใช้เว็บไซต์ การโพสต์ข้อความออนไลน์ [[การส่งข้อความทันที]] และรูปแบบการสื่อสารอื่น ๆ"<ref name="nyt-navels" /> |

|||

ทอร์มุ่งหมายเพื่อป้องกันความเป็นส่วนตัวของผู้ใช้ รวมทั้งป้องกัน[[เสรีภาพ]]และให้สมรรถภาพในการสื่อสารอย่างเป็นส่วนตัว โดยป้องกันการสื่อสารไม่ให้เฝ้าสังเกตได้ |

|||

[[การจัดเส้นทางแบบหัวหอม]] (Onion routing) [[ทำให้เกิดผล]]โดย[[การเข้ารหัสลับ]]ใน[[ชั้นโปรแกรมประยุกต์]]ของ[[โพรโทคอลสแตก]]ที่ใช้ในการสื่อสาร โดยทำเป็นชั้น ๆ เหมือนกับของ[[หัวหอม]] |

|||

คือทอร์จะเข้ารหัสข้อมูล รวมทั้ง[[เลขที่อยู่ไอพี]]ของโหนดหรือสถานีต่อไปเป็นชั้น ๆ แล้วส่งข้อมูลผ่านวงจรเสมือนที่ประกอบด้วยสถานีรีเลย์ของทอร์ที่เลือกโดยสุ่มเป็นลำดับ ๆ |

|||

สถานีรีเลย์แต่ละสถานีจะถอดรหัสชั้นการเข้ารหัสชั้นหนึ่ง เพื่อหาว่า สถานีไหนเป็นรีเลย์ต่อไปในวงจร แล้วส่งข้อมูลเข้ารหัสที่เหลือไปให้ |

|||

สถานีสุดท้ายจะถอดรหัสชั้นลึกสุด แล้วส่งข้อมูลดั้งเดิมไปยังเป้าหมายโดยไม่เปิดเผยและก็ไม่รู้ด้วยถึงเลขที่อยู่ไอพีซึ่งเป็นแหล่งเบื้องต้น |

|||

เพราะการจัดเส้นทางการสื่อสารจะปิดไว้ส่วนหนึ่ง ณ สถานีเชื่อมต่อทุก ๆ สถานีภายในวงจร |

|||

วิธีการนี้กำจัดจุด ๆ เดียวชนิดที่การสอดแนมทางเครือข่ายอาจกำหนดต้นปลายการสื่อสาร |

|||

แต่ฝ่ายตรงข้ามก็อาจพยายามระบุผู้ใช้โดยวิธีการต่าง ๆ |

|||

ซึ่งอาจทำได้โดยการถือเอาประโยชน์จากจุดอ่อนของซอฟต์แวร์บนคอมพิวเตอร์ของผู้ใช้<ref name="guardian-nsa-target" /> |

|||

เช่น [[สำนักงานความมั่นคงแห่งชาติ]]สหรัฐมีเทคนิคที่ใช้จุดอ่อนหนึ่งที่ตั้งชื่อรหัสว่า EgotisticalGiraffe ใน[[เว็บบราวเซอร์]][[มอซิลลา ไฟร์ฟอกซ์]]ล้าสมัยรุนหนึ่ง ที่เคยรวมแจกจ่ายกับชุดโปรแกรมทอร์<ref name="guardian-peeling" /> |

|||

และโดยทั่วไป สำนักงานจะเพ่งเล็งเฝ้าสังเกตผู้ใช้ทอร์ในโปรแกรมการสอดแนม XKeyscore ขององค์กร<ref name="NDR">{{cite news | author1 = J. Appelbaum, A. Gibson, J. Goetz, V. Kabisch, L. Kampf, L. Ryge | title = NSA targets the privacy-conscious | url = http://daserste.ndr.de/panorama/aktuell/nsa230_page-1.html | accessdate = 2014-07-04 | work = Panorama | publisher = Norddeutscher Rundfunk | date = 2014-07-03}}</ref> |

|||

การโจมตีทอร์เป็นประเด็นงานวิจัยที่ยังดำเนินการอยู่<ref> |

|||

{{cite web | url = http://arstechnica.com/security/2014/07/tor-developers-vow-to-fix-bug-that-can-uncloak-users/ | title = Tor developers vow to fix bug that can uncloak users | first = Dan | last = Goodin | date = 2014-07-22 | website = Ars Technica}}</ref><ref> |

|||

{{cite web | url = http://freehaven.net/anonbib/#2014 | title = Selected Papers in Anonymity | website = Free Haven}}</ref> |

|||

ซึ่งโปรเจ็กต์ทอร์เองก็สนับสนุน<ref>{{cite web | url = https://research.torproject.org/ | title = Tor Research Home | website = torproject.org}}</ref> |

|||

อย่างไรก็ดี ไม่ใช่เพียงแค่ครั้งหนึ่งเท่านั้นเมื่อต้นคริสต์ทศวรรษ 2000 ที่ทอร์ได้พัฒนาขึ้นโดยบุคคลที่อยู่ใต้สัญญาการว่าจ้างจากสำนักงานโปรเจ็กต์การวิจัยก้าวหน้าของ[[กระทรวงกลาโหมสหรัฐ]] (DARPA) และจากแล็บวิจัยกองทัพเรือสหรัฐ (U.S. Naval Research Laboratory) แต่ตั้งแต่เริ่มโครงการมา เงินทุนโดยมากก็มาจาก[[รัฐบาลกลางสหรัฐ]]<ref name="pando">{{cite news | url = http://pando.com/2014/07/16/tor-spooks/ | title = Almost everyone involved in developing Tor was (or is) funded by the US government | last = Levine | first = Yasha | date = 2014-07-16 | work = Pando Daily | accessdate = 2016-04-21}}</ref> |

|||

{{Anchor |Tor project}} |

|||

== ประวัติ == |

|||

[[ไฟล์:Geographies of Tor.png|thumb|left| cartogram แสดงการใช้ทอร์ ]] |

|||

หลักแกนของทอร์ ก็คือ [[การจัดเส้นทางแบบหัวหอม]] (onion routing) ซึ่งได้พัฒนาขึ้นกลางคริสต์ทศวรรษ 1990 โดยพนักงานของแล็บวิจัยกองทัพเรือสหรัฐ รวมทั้งนัก[[คณิตศาสตร์]]และนัก[[วิทยาการคอมพิวเตอร์]] (Paul Syverson, Michael G. Reed, และ David Goldschlag) โดยมีจุดประสงค์เพื่อป้องกันการสื่อสารทางราชการลับออนไลน์ของสหรัฐอเมริกา |

|||

แล้วจึงพัฒนาเพิ่มขึ้นอีกโดย DARPA ในปี 1997<ref> |

|||

{{cite book | last = Fagoyinbo | first = Joseph Babatunde | title = The Armed Forces: Instrument of Peace, Strength, Development and Prosperity | url = https://books.google.com/books?id=qM0uxPH8RasC&printsec=frontcover&dq=The+Armed+Forces:+Instrument+of+Peace,+Strength,+Development+and+Prosperity&hl=en&sa=X&ei=_-oAVKD1J8uMyAS41IGYCA&ved=0CCoQ6AEwAA#v=onepage&q=The%20Armed%20Forces%3A%20Instrument%20of%20Peace%2C%20Strength%2C%20Development%20and%20Prosperity&f=false | date = 2013-05-28 | publisher = AuthorHouse | isbn = 978-1-4772-2647-6 | accessdate = 2014-08-29}}</ref><ref> |

|||

{{cite book | last1 = Leigh | first1 = David | last2 = Harding | first2 = Luke | title = WikiLeaks: Inside Julian Assange's War on Secrecy | url = https://books.google.com/books?id=qGLjvFNuaM4C&printsec=frontcover&dq=WikiLeaks:+Inside+Julian+Assange%27s+War+on+Secrecy&hl=en&sa=X&ei=gesAVP36NNGPyATnhYLoCQ&ved=0CB8Q6AEwAA#v=onepage&q=WikiLeaks%3A%20Inside%20Julian%20Assange%27s%20War%20on%20Secrecy&f=false | date = 2011-02-08 | publisher = PublicAffairs | isbn = 978-1-61039-062-0 | accessdate = 2014-08-29}}</ref><ref> |

|||

{{cite book | last1 = Ligh | first1 = Michael | last2 = Adair | first2 = Steven | last3 = Hartstein | first3 = Blake | last4 = Richard | first4 = Matthew | title = Malware Analyst's Cookbook and DVD: Tools and Techniques for Fighting Malicious Code | url = https://books.google.com/books?id=PFGelEx4LT4C&lpg=PP1&dq=Malware%20Analyst%27s%20Cookbook%20and%20DVD%3A%20Tools%20and%20Techniques&pg=PP1#v=onepage&q=Malware%20Analyst%27s%20Cookbook%20and%20DVD:%20Tools%20and%20Techniques&f=false | date = 2010-09-29 | publisher = John Wiley & Sons | isbn = 978-1-118-00336-7 | accessdate = 2014-08-29}}</ref> |

|||

ทอร์[[รุ่นอัลฟา]] ที่พัฒนาขึ้นโดย Syverson และนักวิทยาการคอมพิวเตอร์ Roger Dingledine และ Nick Mathewson<ref name="pando"/> |

|||

ซึ่งในตอนนั้นเรียกว่า โปรเจ็กต์การจัดเส้นทางแบบหัวหอม (The Onion Routing project) คือ TOR ได้เริ่มทดลองใช้ในวันที่ 20 กันยายน 2002<ref name="prealpha" /><ref name="torproject-faq" /> |

|||

โดยมีรุ่นให้ใช้เป็นสาธารณะในปีต่อมา<ref>{{cite web | last1 = Dingledine | first1 = Rogert | title = Tor is free | url = https://lists.torproject.org/pipermail/tor-dev/2003-October/002185.html | website = Tor-dev Mail List | publisher = Tor Project | accessdate = 2016-09-23}}</ref> |

|||

วันที่ 13 สิงหาคม 2004 Syverson, Dingledine และ Mathewson ได้นำเสนอ "ทอร์ - เราเตอร์หัวหอมรุ่นสอง (Tor: The Second-Generation Onion Router)" ที่งานประชุม USENIX Security Symposium ครั้งที่ 13<ref name="usenix-design" /> |

|||

ในปี 2004 แล็บวิจัยกองทัพเรือสหรัฐอนุญาตให้ใช้คำสั่งโปรแกรมทอร์ภายใต้[[สัญญาอนุญาตเสรี]] และมูลนิธิชายแดนอิเล็กทรอนิก (EFF) ก็ได้เริ่มให้ทุนแก่ Dingledine และ Mathewson เพื่อพัฒนาซอฟต์แวร์ต่อไป<ref name="pando"/> |

|||

ในเดือนธันวาคม 2006 Dingledine, Mathewson และ บุคลากรอีกห้าท่านได้จัดตั้งโปรเจ็กต์ทอร์ (The Tor Project) ซึ่งเป็น[[องค์การไม่แสวงหาผลกำไร]]ทางการศึกษาและการวิจัยใน[[รัฐแมสซาชูเซตส์]] โดยมีหน้าที่ดำรงรักษาทอร์<ref name="torproject-corepeople" /> |

|||

EFF ได้ทำการเป็นผู้สนับสนุนโปรเจ็กต์ทั้งในด้านสถานะ ภาษี และการบริหารในช่วงต้น ๆ ของโปรเจ็กต์ โดยมีผู้สนับสนุนทางการเงินเบื้องต้นรวมทั้งสำนักงานแพร่กระจายสัญญาณนานาชาติสหรัฐ (International Broadcasting Bureau), Internews, [[ฮิวแมนไรตส์วอตช์]], [[มหาวิทยาลัยเคมบริดจ์]], [[กูเกิล]], และ NLnet<ref> |

|||

{{cite web | url = https://www.torproject.org/about/findoc/2008-TorProject-Form990.pdf | title = Tor Project Form 990 2008 | date = 2009 | accessdate = 2014-08-30 | website = Tor Project}}</ref><ref> |

|||

{{cite web | url = https://www.torproject.org/about/findoc/2007-TorProject-Form990.pdf | title = Tor Project Form 990 2007 | date = 2008 | accessdate = 2014-08-30 | website = Tor Project}}</ref><ref> |

|||

{{cite web | url = https://www.torproject.org/about/findoc/2009-TorProject-Form990andPC.pdf | title = Tor Project Form 990 2009 | date = 2010 | accessdate = 2014-08-30 | website = Tor Project}}</ref><ref name="torproject-sponsors" /><ref name="wp-attacks-prompt" /> |

|||

แต่หลังจากนี้ เงินทุนส่วนใหญ่ก็มาจากรัฐบาลกลางสหรัฐ<ref name="pando"/> |

|||

ในเดือนพฤศจิกายน 2014 มีการเก็งว่า ในปฏิบัติการจับผู้ดำเนินการตลาดมืดขายของผิดกฎหมายคือ Operation Onymous มีการถือประโยชน์จุดอ่อนของทอร์ |

|||

โดยเจ้าหน้าที่ของยุโรโพลได้ปฏิเสธไม่แสดงรายละเอียดของวิธีที่ใช้ โดยกล่าวว่า "''นี่เป็นอะไรที่เราต้องการเก็บไว้ไม่บอกใคร |

|||

วิธีที่เราทำ เราไม่สามารถแชร์ให้โลกรู้ เพราะว่าเราต้องการจะทำแล้วทำอีก''"<ref>{{cite web | url = https://www.wired.com/2014/11/operation-onymous-dark-web-arrests | title = Global Web Crackdown Arrests 17, Seizes Hundreds Of Dark Net Domains | first = Andy | last = Greenberg | website = Wired | date = 2014-11-07 | accessdate = 2015-08-09 | quote = This is something we want to keep for ourselves. The way we do this, we can’t share with the whole world, because we want to do it again and again and again. }}</ref> |

|||

ส่วนแหล่งข่าวใน[[บรรษัทแพร่ภาพกระจายเสียงอังกฤษ]] (BBC) อ้าง "ความก้าวหน้าทางเทคนิค"<ref>{{cite web | url = http://www.bbc.co.uk/news/technology-29950946 | title = Huge raid to shut down 400-plus dark net sites - | first = Jane | last = Wakefield | work = BBC News | date = 2014-11-07 | accessdate = 2015-08-09}}</ref> |

|||

ที่ช่วยติดตามตำแหน่งจริง ๆ ของระบบบริการ โดยจำนวนเว็บไซต์ที่เจ้าหน้าที่ตำรวจอ้างว่าได้แทรกซึม ทำให้คาดกันว่า มีจุดอ่อนในเครือข่ายทอร์ที่ได้ถูกถือเอาประโยชน์ |

|||

แต่ตัวแทนของโปรเจ็กต์ทอร์ ไม่ให้ความเชื่อถือในโอกาสเป็นไปได้เช่นนี้ โดยแนะว่า การใช้กระบวนการสืบคดีธรรมดาน่าจะเป็นวิธีดำเนินการมากกว่า<ref name=crisis> |

|||

{{cite web | url = http://www.dailydot.com/politics/tor-crisis-of-confidence/ | title = The truth behind Tor's confidence crisis | website = The Daily Dot | first = Patrick Howell | last = O'Neill | date = 2014-11-07 | accessdate = 2014-11-10}}</ref><ref> |

|||

{{cite web | url = http://www.techspot.com/news/58751-operation-onymous-seizes-hundreds-darknet-sites-17-arrested.html | title = Operation Onymous seizes hundreds of darknet sites, 17 arrested globally | website = Techspot | first = Shawn | last = Knight | date = 2014-11-07 | accessdate = 2014-11-08}}</ref> |

|||

แต่ในเดือนพฤศจิกายน 2015 เอกสารที่ได้จากศาลเกี่ยวกับประเด็นนี้<ref>{{cite web | url = http://motherboard.vice.com/read/court-docs-show-a-university-helped-fbi-bust-silk-road-2-child-porn-suspects | title = Court Docs Show a University Helped FBI Bust Silk Road 2, Child Porn Suspects | work = Motherboard | date = 2015-11-11 | accessdate = 2015-11-20}}</ref> |

|||

ได้สร้างประเด็นทางจริยธรรมเนื่องกับศูนย์วิจัยความมั่นคงของระบบคอมพิวเตอร์ (CERT ซึ่งเป็นส่วนของ[[มหาวิทยาลัยคาร์เนกีเมลลอน]])<ref>{{cite web | url = https://blog.torproject.org/blog/did-fbi-pay-university-attack-tor-users | title = Did the FBI Pay a University to Attack Tor Users? | date = 2015-11-11 | work = torproject.org | accessdate = 2015-11-20}}</ref> |

|||

ในเดือนธันวาคม 2015 โปรเจ็กต์ทอร์ประกาศว่า ได้ให้ตำแหน่งกรรมการบริหารแก่ชารี สตีล (Shari Steele)<ref>{{cite web | url = https://blog.torproject.org/blog/announcing-shari-steele-our-new-executive-director | title = Announcing Shari Steele as our new executive director | date = 2015-11-11 | work = torproject.org | accessdate = 2015-12-012}}</ref> |

|||

สตีลก่อนหน้านี้ได้เป็นผู้บริหารคนหนึ่งในองค์กร EFF เป็นเวลา 15 ปี และในปี 2004 ได้เป็นผู้นำให้ EFF ตัดสินให้ทุนพัฒนาทอร์ในเบื้องต้น |

|||

เป้าหมายที่เธอได้บอกอย่างหนึ่งก็คือ จะทำทอร์ให้ใช้ง่ายขึ้น เพื่อให้คนจำนวนมากขึ้นสามารถค้นดูเว็บอย่างนิรนามได้<ref name="Image of Digital Privacy">{{cite web | url = http://www.csmonitor.com/World/Passcode/2016/0408/Tor-aims-to-grow-amid-national-debate-over-digital-privacy | title = Tor aims to grow amid national debate over digital privacy: The Tor Project's new executive director Shari Steele is on a mission to change the image of the group's anonymous browser and make its 'clunky and hard to use' technology more user-friendly | last = Detsch | first = Jack | work = The Christian Science Monitor | date = 2016-04-08 | accessdate = 2016-05-09}}</ref> |

|||

ในเดือนกรกฎาคม 2016 กรรมการของโปรเจ็กต์ทอร์ทั้งหมดลาออก แล้วประกาศตั้งกรรมการกลุ่มใหม่ โดยรวมบุคลากรรวมทั้ง Matt Blaze, Cindy Cohn, Gabriella Coleman, Linus Nordberg, Megan Price และ Bruce Schneier<ref> |

|||

{{cite news | title = Tor Project installs new board of directors after Jacob Appelbaum controversy | date = 2016-07-13 | url = http://www.theverge.com/2016/7/13/12176262/tor-project-new-board-members-announced | work = The Verge}}</ref><ref> |

|||

{{cite web | date = July 13th, 2016 | title = The Tor Project Elects New Board of Directors | url = https://blog.torproject.org/blog/tor-project-elects-new-board%C2%A0-directors | publisher = Tor.org }}</ref> |

|||

== การใช้ == |

|||

ทอร์ช่วยให้ผู้ใช้สามารถค้นดูเว็บไซต์ต่าง ๆ ใช้โปรแกรมพูดคุยและ[[ระบบส่งข้อความทันที]] โดยใช้สำหรับกิจกรรมทั้งที่ถูกกฎหมายและไม่ถูกฎหมาย<ref>{{cite news | url = http://archive.wired.com/politics/security/news/2005/05/67542?currentPage=all | title = Tor Torches Online Tracking | last = Zetter | first = Kim | date = 2005-05-17 | website = Wired | accessdate = 2014-08-30}}</ref> |

|||

ยกตัวอย่างเช่น กลุ่มอาชญากร นักปฏิบัติการแบบ[[นักเลงคอมพิวเตอร์]] และองค์กรบังคับใช้กฎหมายอาจใช้ทอร์เพื่อจุดมุ่งหมายที่ขัดแย้งกัน บางครั้งพร้อม ๆ กัน<ref name="cso-black-market" /><ref name="muckrock-hunting-porn" /> |

|||

เช่นกัน องค์กรต่าง ๆ ภายในรัฐบาลสหรัฐได้ให้ทุนแก่ทอร์ (รวมทั้งกระทรวงการต่างประเทศ มูลนิธิวิทยาศาสตร์แห่งชาติ และ Radio Free Asia) และในขณะเดียวกัน บางองค์กรก็พยายามล้มล้างโปรเจ็กต์<ref name="guardian-nsa-target" /><ref name="bw-tor-vs" /> |

|||

ทอร์ไม่ได้มุ่งแก้ปัญหาสภาพนิรนามในการใช้เว็บโดยสิ้นเชิง |

|||

คือไม่ได้ออกแบบให้กำจัดร่องรอยทุกอย่าง แต่ให้ลดโอกาสที่กลุ่มต่าง ๆ จะสามารถตามรอยกิจกรรมและข้อมูลไปยังผู้ใช้โดยเฉพาะ ๆ<ref>{{cite web | url = https://www.torproject.org/about/overview.html.en | title = Tor: Overview | website = The Tor Project}}</ref> |

|||

ทอร์ยังสามารถใช้เพื่อกิจกรรมที่ผิดกฎหมาย เช่น เพื่อหาข้อมูลที่ถูก[[ตรวจพิจารณา]]<ref name="scm-egyptians" /> |

|||

หรือเพื่อหลีกเลี่ยงกฎหมายที่ห้ามการวิจารณ์ประมุขของรัฐ |

|||

นิตยสาร ''The Economist'' ได้เรียกทอร์เมื่อเทียบกับ[[บิตคอยน์]]และตลาดมืด[[ซิลค์โรด (ตลาด)|ซิลค์โรด]] ว่าเป็นมุมมืดของเว็บ<ref name="economist-bitcoin" /> |

|||

องค์กรสืบราชการลับคือ[[สำนักงานความมั่นคงแห่งชาติ]]สหรัฐ และ GCHQ ของอังกฤษ ได้พยามยามล้มล้างระบบป้องกันของทอร์ แม้จะประสบความสำเร็จแค่เล็กน้อย<ref name="guardian-nsa-target" /> |

|||

แม้จะมีองค์กรอื่น ๆ เช่น National Crime Agency ของอังกฤษที่ประสบความสำเร็จมากกว่า<ref>{{cite web | url = http://phys.org/news/2014-07-tor-cops.html | title = Can you really be identified on Tor or is that just what the cops want you to believe? | website = Phys.org | date = 2014-07-28 | first1 = Eerke | last1 = Boiten | first2 = Julio | last2 = Hernandez-Castro}}</ref> |

|||

ในขณะเดียวกัน GCHQ ก็มีโปรแกรมชื่อรหัสว่า "Shadowcat" เพื่อ "การเข้าถึงเครื่องบริการส่วนองค์กรเสมือน (VPS) แบบเข้ารหัสลับ ผ่าน [[SSH]] ที่ใช้เครือข่ายทอร์"<ref> |

|||

{{cite web | url = https://firstlook.org/theintercept/document/2014/07/14/jtrig-tools-techniques/ | title = JTRIG Tools and Techniques | website = The Intercept | date = 2014-07-14}}</ref><ref> |

|||

{{cite web | url = https://www.documentcloud.org/documents/1217406-jtrigall.html#document/p4gz | website = documentcoud.org | title = Document from an internal GCHQ wiki lists tools and techniques developed by the Joint Threat Research Intelligence Group | date = 2012-07-05 | accessdate = 2014-07-30}}</ref> |

|||

ทอร์ยังสามารถใช้เพื่อการหมิ่นประมาทแบบนิรนาม, การกระจายข่าวรั่วที่อาจทำความเสียหาย, [[การละเมิดลิขสิทธิ์]], การแจกจ่าย[[สื่อลามก]]ที่ผิดกฎหมาย<ref name="bbr-cleaning-up" /><ref name="jones-forensics" /><ref name="gawker-kiddie-porn" />, |

|||

การขายยาควบคุม<ref name="gawker-any-drug" /> |

|||

อาวุธ และเลข[[บัตรเครดิต]]ที่ถูกขโมย<ref>{{cite news | url = http://www.forbes.com/sites/josephsteinberg/2015/01/08/how-your-children-can-buy-illegal-drugs-online/ | title = How Your Teenage Son or Daughter May Be Buying Heroin Online | first = Joseph | last = Steinberg | date = 2015-01-08 | work = Forbes | accessdate = 2015-02-06}}</ref>, |

|||

การฟอกเงิน<ref name="ars-feds-narcotics" />, |

|||

การฉ้อฉลทางธนาคาร<ref>{{cite web | url = http://krebsonsecurity.com/2014/12/treasury-dept-tor-a-big-source-of-bank-fraud/ | title = Treasury Dept: Tor a Big Source of Bank Fraud | website = Krebs on Security | date = 2014-12-05}}</ref>, |

|||

การฉ้อฉลทางบัตรเครดิต, การใช้ข้อมูลส่วนบุคคลในการฉ้อฉล, และการแลกเปลี่ยนเงินปลอม<ref>{{cite web | url = http://arstechnica.com/tech-policy/2015/04/how-a-3-85-latte-paid-for-with-a-fake-100-bill-lead-to-counterfeit-kingpins-downfall/ | title = How a $3.85 latte paid for with a fake $100 bill led to counterfeit kingpin's downfall | first = Cyrus | last = Farivar | date = 2015-04-03 | website = Ars Technica | accessdate = 2015-04-19}}</ref> |

|||

ตลาดมืดออนไลน์มีได้ก็เพราะใช้[[โครงสร้างพื้นฐาน]]ของทอร์ อย่างน้อยก็เป็นบางส่วน โดยใช้ร่วมกับ[[บิตคอยน์]]<ref name="cso-black-market" /> |

|||

[[มัลแวร์]]ยังได้ใช้ยังใช้ทอร์เพื่อขัดการทำงานของอุปกรณ์[[อินเทอร์เน็ตของสรรพสิ่ง]]อีกด้วย<ref name="BrickerBot">{{Cite web | url = https://www.bleepingcomputer.com/news/security/new-malware-intentionally-bricks-iot-devices/ | title = New Malware Intentionall Bricks IoT Devices | last = Cimpanu | first = Catalin | date = 2017-04-06 | website = BleepingComputer}}</ref> |

|||

ในคำฟ้องคดีต่อเจ้าของตลาดมืด[[ซิลค์โรด (ตลาด)|ซิลค์โรด]] [[สำนักงานสอบสวนกลาง]]สหรัฐยอมรับว่า ทอร์ก็สามารถใช้เพื่อการที่ถูกกฎหมายด้วยเหมือนกัน<ref name="compaint-ulbricht" /><ref name="eff-silk-road" /> |

|||

ตามเว็บไซต์ CNET ความเป็นนิรนามของทอร์ "รับรองโดย EFF และกลุ่มสิทธิพลเรือนอื่น ๆ โดยเป็นวิธีสำหรับ[[วิสเซิลโบลว์เออร์]]และผู้ทำการเพื่อสิทธิมนุษยชนให้สามารถสื่อสารกับนักข่าว"<ref name="cnet-arrested" /> |

|||

แนวทางการป้องกันตัวจากการสอดแนมของ EFF กล่าวว่า ทอร์เป็นส่วนในกลยุทธ์ป้องกันความเป็นส่วนตัวและสภาวะนิรนามได้อย่างไร<ref name="eff-ssd-tor" /> |

|||

นอกจากนั้น กรรมการของ EFF ได้ให้สัมภาษณ์กับนิตยสาร ''BusinessWeek'' ว่า "ปัญหาใหญ่ที่สุดของทอร์ก็คือสื่อข่าว |

|||

(เพราะ) ไม่มีใครได้ยินถึงเหตุการณ์ที่ใครคนใดคนหนึ่งไม่ได้ถูกตามกวนโดยผู้ประสงค์ร้าย |

|||

(แต่) ได้ยินเหตุการณ์ที่ใครบางคนได้ดาวน์โหลด[[สื่อลามกอนาจารเด็ก]]โดยไม่ได้รับโทษ"<ref name="thecable" /> |

|||

โปรเจ็กต์ทอร์ได้อ้างว่า ผู้ใช้ทอร์รวม "คนปกติ" ผู้ต้องการรักษากิจกรรมทางอินเทอร์เน็ตไม่ให้เว็บไซต์และผู้โฆษณาต่าง ๆ รู้ ผู้เป็นห่วงในเรื่องจารกรรมทางไซเบอร์ ผู้หลีกเลี่ยง[[การตรวจพิจารณา]]เช่นนักปฏิบัติการและนักข่าว และผู้มีอาชีพทางทหาร |

|||

โดยเดือนพฤศจิกายน 2013 ทอร์มีผู้ใช้ประมาณ 4 ล้านคน<ref>{{cite news | url = https://www.theguardian.com/technology/2013/nov/05/tor-beginners-guide-nsa-browser | title = What is Tor? A beginner's guide to the privacy tool | last = Dredge | first = Stuart | date = 2013-11-05 | work = The Guardian | accessdate = 2014-08-30}}</ref> |

|||

ตามหนังสือพิมพ์ ''[[เดอะวอลล์สตรีทเจอร์นัล]]'' ในปี 2012 การสื่อสารที่ใช้ทอร์ 14% มาจากสหรัฐอเมริกา โดยมีผู้ใช้จากประเทศที่ตรวจพิจารณาอินเทอร์เน็ตเป็นจำนวนมากที่สุดเป็นอันดับสอง<ref>{{cite news | url = https://online.wsj.com/news/articles/SB10001424127887324677204578185382377144280 | title = Tor: An Anonymous, And Controversial, Way to Web-Surf | last = Fowler | first = Geoffrey A. | date = 2012-12-017 | work = The Wall Street Journal | accessdate = 2014-08-30}}</ref> |

|||

เหยื่อทารุณกรรมโดยคู่ชีวิต นักทำการทางสังคมและองค์กรที่คอยช่วยเหลือเหยื่อ ได้ใช้ทอร์เพิ่มขึ้นเรื่อย ๆ โดย |

|||

ทอร์ใช้เพื่อป้องกันการตามกวนในโลกดิจิทัล ซึ่งเป็นการทำผิดที่เพิ่มขึ้นเนื่องจากความแพร่หลายของสื่อดิจิทัลในวิถีชีวิตออนไลน์ในปัจจุบัน<ref name="boston-domestic-abuse" /> |

|||

สำนักข่าวเช่น ''[[เดอะการ์เดียน]]'', ''The New Yorker'', ProPublica และ ''The Intercept'' ก็ใช้ทอร์ร่วมกับแพล็ตฟอร์มการส่งข่าวคือ SecureDrop เพื่อป้องกันความเป็นส่วนตัวของวิสเซิลโบลว์เออร์<ref>{{cite news | url = http://www.niemanlab.org/2014/06/the-guardian-introduces-securedrop-for-document-leaks/ | title = The Guardian introduces SecureDrop for document leaks | last = Ellis | first = Justin | date = 2014-06-05 | work = Nieman Journalism Lab | accessdate = 2014-08-30}}</ref> |

|||

ในเดือนมีนาคม 2015 สำนักงานวิทยาศาสตร์และเทคโนโลยีของรัฐสภาอังกฤษได้แถลงการณ์ว่า "มีความเห็นพ้องอย่างกว้างขวางว่า การห้ามระบบนิรนามออนไลนโดยสิ้นเชิง ไม่ใช่ทางเลือกนโยบายที่ยอมรับได้ในสหราชอาณาจักร" และว่า "แม้จะยอมรับได้ แต่ก็จะเป็นเรื่องท้าทายทางเทคนิค (เพื่อบังคับใช้ตามกฎหมาย)" |

|||

แล้วให้ข้อสังเกตต่อไปว่า ทอร์ "มีบทบาทไม่สำคัญในการเยี่ยมชมและแจกจ่ายรูปลามกของเด็ก" (โดยส่วนหนึ่งก็เพราะช้า) |

|||

และแสดงความชื่นชมการใช้ทอร์ขององค์กรเฝ้าดูอินเทอร์เน็ต คือ Internet Watch Foundation, บริการซ่อนของทอร์สำหรับวิสเซิลโบลว์เออร์, และการหลีกเลี่ยงไฟร์วอลล์ที่เป็นส่วน[[การตรวจพิจารณาอินเทอร์เน็ตในประเทศจีน]]<ref name="The Daily Dot">{{cite web | url = http://www.dailydot.com/politics/uk-briefing-tor-child-abuse-minor-role/ | title = U.K. Parliament says banning Tor is unacceptable and impossible | first = Patrick Howell | last = O'Neill | date = 2015-03-09 | website = The Daily Dot | accessdate = 2015-04-19}}</ref> |

|||

กรรมการบริหารของโปรเจ็กต์ยังอ้างในปี 2014 ว่า เจ้าหน้าที่ของ NSA และ GCHQ ได้รายงาน[[บั๊ก]]ของทอร์โดยไม่เปิดเผยตัว<ref>{{cite web | url = http://www.bbc.com/news/technology-28886462 | title = NSA and GCHQ agents 'leak Tor bugs', alleges developer | first = Leo | last = Kelion | work = BBC News | date = 2014-08-22}}</ref> |

|||

หน้า [[FAQ]] ของโปรเจ็กต์ให้เหตุผลที่ EFF รับรองทอร์ ก็คือ |

|||

{{quote | |

|||

อาชญากรสามารถทำผิดได้อยู่แล้ว |

|||

เพราะยอมทำผิดกฎหมาย พวกเขาจึงมีทางเลือกมากมายที่ให้ความเป็นส่วนตัวดียิ่งกว่าทอร์ |

|||

ทอร์มุ่งให้การป้องกันสำหรับคนธรรมดาผู้ต้องการทำตามกฎหมาย |

|||

(เพราะ) อาชญากรเท่านั้นมีสิทธิความเป็นส่วนตัวในตอนนี้ และเราต้องแก้ไขเรื่องนั้น... |

|||

จริงอยู่ โดยทฤษฎี อาชญากรก็สามารถใช้ทอร์ด้วย แต่พวกเขามีทางเลือกที่ดีกว่าอยู่แล้ว และมันดูจะเป็นไปไม่ได้ว่า การเอาทอร์ออกจากโลกจะยุติพวกเขาไม่ให้ทำผิด |

|||

ในเวลาเดียวกัน ทอร์และมาตรการความเป็นส่วนตัวอื่น ๆ สามารถต่อต้านการขโมยข้อมูลส่วนตัวไปใช้หาประโยชน์ผิด ๆ การตามกวนที่เกิดในโลกจริง ๆ เป็นต้น<ref name="torproject-faq-abuse" /> |

|||

}} |

|||

== การดำเนินงาน == |

|||

{{Multiple image |

|||

| image1 = Tor-onion-network.png |

|||

| caption1 = ภาพแสดงการดำเนินงานของทอร์ โดย EFF |

|||

}} |

|||

ทอร์มุ่งซ่อนการระบุตัวผู้ใช้และกิจกรรมออนไลน์ของพวกเขา จากการสอดแนมและ[[การวิเคราะห์การสื่อสาร]] โดยจำกัดข้อมูลระบุตัวและข้อมูลการจัดเส้นทาง |

|||

เป็น[[การทำให้เกิดผล]]ของระบบ[[การจัดเส้นทางแบบหัวหอม]] (onion routing) ซึ่งเข้ารหัสลับและส่งการสื่อสารผ่านเครือข่ายสถานีรีเลย์อย่างสุ่ม ๆ เป็นสถานีที่ดำเนินการโดยจิตอาสารอบโลก |

|||

สถานีรีเลย์เหล่านี้ใช้การเข้ารหัสลับแบบทำเป็นชั้น ๆ (จึงอุปมาเหมือนหัวหอม) เพื่อรักษาความลับของเนื้อหาและต้นสายปลายทางของการสื่อสารในระหว่างสถานี ดังนั้น เป็นการให้สภาวะนิรนามในเรื่องตำแหน่งภายในเครือข่ายของผู้ใช้ |

|||

ความเป็นนิรนามยังขยายให้ผู้ให้บริการโดยระบบซ่อนบริการของทอร์ (hidden service)<ref name="usenix-design" /> |

|||

อนึ่ง การเก็บความลับเป็นบางส่วนว่า สถานีไหนเป็นสถานีขาเข้า (bridge relay) ผู้ใช้จึงสามารถหลีกเลี่ยง[[การตรวจพิจารณาอินเทอร์เน็ต]]ที่ใช้วิธีขัดขวางไม่ให้เข้าถึงสถานีรีเลย์ของทอร์<ref name="torproject-bridges" /> |

|||

เพราะไม่ว่าจะผ่านสถานีรีเลย์ไหน ๆ ไม่[[เลขที่อยู่ไอพี]]ของต้นสายก็ปลายทาง (หรือทั้งสอง) ก็จะเข้ารหัสลับอยู่ |

|||

ผู้ที่ดักฟังตามสถานีต่าง ๆ ที่การสื่อสารส่งผ่านจึงไม่สามารถระบุทั้งต้นสายปลายทางได้ |

|||

นอกจากนั้น จากมุมมองของปลายทาง มันดูเหมือนว่าสถานีสุดท้ายของทอร์ (ที่เรียกว่าสถานีทางออก) เป็นผู้เริ่มการสื่อสาร |

|||

=== การเริ่มการสื่อสาร === |

|||

[[ไฟล์:EtherApeTorScreenShot.png|thumb| ภาพแสดงการสื่อสารระหว่างสถานีรีเลย์ของทอร์ เป็นภาพที่ทำโดยโปรแกรม[[โอเพนซอร์ซ]]ซึ่งดักเก็บแพ็กเกต คือ EtherApe ]] |

|||

[[โปรแกรม]]ที่รู้จัก[[โพรโทคอล]]การสื่อสารผ่าน[[พร็อกซีเซิร์ฟเวอร์]]คือ ซอกส์ (SOCKS) สามารถตั้งให้ส่งการสื่อสารผ่านทอร์ที่ส่วนต่อประสานแบบ SOCKS |

|||

ทอร์จะสร้างวงจรเสมือนผ่านเครือข่ายทอร์เป็นครั้งเป็นคราว วงจรที่มันสามารถรวมส่งสัญญาณโดย[[จัดเส้นทางแบบหัวหอม]]เพื่อส่งแพ็กเกตไปยังเป้าหมายปลายทางได้ |

|||

เมื่อแพ็กเกตเข้าไปในเครือข่ายทอร์แล้ว ก็จะส่งจากสถานีหนึ่งไปยังอีกสถานีหนึ่งภายในวงจร แล้วในที่สุดก็จะไปถึงสถานีขาออก ซึ่งก็จะส่งแพ็กเกตที่ถอดรหัสลับแล้วไปยังเป้าหมายที่ต้องการต่อไป |

|||

จากมุมมองของปลายทาง มันจะดูเหมือนว่าสถานีทางออกเป็นผู้เริ่มการสื่อสาร |

|||

[[ไฟล์:Tor-non-exit-relay-bandwidth-usage.jpg|thumb| สถานีรีเลย์ที่ไม่ใช่ขาออกของทอร์ที่ใช้[[อัตราการส่งถ่ายข้อมูล]]ขาออกสูงสุดที่ 239.69 [[กิโลไบต์ต่อวินาที]] ]] |

|||

ความเป็นอิสระจากโปรแกรมที่ใช้ทอร์ ทำให้ทอร์ต่างจากเครือข่ายนิรนามอื่น ๆ โดยมาก เพราะมันทำการต่อกระแสข้อมูลในระดับ[[ทีซีพี]] |

|||

โปรแกรมสามัญที่ใช้เพื่อสื่อสารแบบนิรนามผ่านทอร์รวมทั้ง[[ไออาร์ซี]] [[ระบบส่งข้อความทันที]] และการเยี่ยมชม[[เวิลด์ไวด์เว็บ]] |

|||

=== บริการซ่อน (hidden service) === |

|||

ทอร์ยังสามารถให้สภาพนิรนามแก่[[เว็บไซต์]]และระบบบริการอื่น ๆ ด้วย |

|||

[[เซิร์ฟเวอร์]]ที่ตั้งให้รับการเชื่อมต่อขาเข้าจากเครือข่ายทอร์เท่านั้นเรียกว่า บริการซ่อน (hidden services) |

|||

แทนที่จะเปิดที่อยู่ไอพีของเซิร์ฟเวอร์ (และดังนั้น ที่อยู่ของมันจริง ๆ ในเครือข่าย) บริการซ่อนจะเข้าถึงได้ผ่านที่อยู่หัวหอม (ลงท้ายด้วย .onion) ปกติโดยใช้ทอร์บราวเซอร์ |

|||

เครือข่ายทอร์จะแปลที่อยู่เช่นนั้นโดยค้นหา[[กุญแจสาธารณะ]]ที่คู่กับที่อยู่ และหา "จุดแนะนำตัว" จากตารางแฮชแบบกระจาย (DHT) ภายในเครือข่าย |

|||

แล้วจึงสามารถจัดเส้นทางส่งข้อมูลไปถึงและจากบริการซ่อน แม้ที่โฮสต์อยู่หลัง[[ไฟร์วอลล์]]หรือเครื่องแปลที่อยู่เครือข่าย ([[NAT]]) ในขณะที่รักษาสภาวะนิรนามของทั้งต้นสายปลายทาง |

|||

จะเข้าถึงบริการซ่อนได้ก็จะต้องอาศัยทอร์<ref name="torproject-conf-hidden" /> |

|||

บริการซ่อนได้ระบุเป็นครั้งแรกในปี 2003<ref>{{cite web | last1 = Mathewson | first1 = Nick | title = Add first draft of rendezvous point document | url = https://gitweb.torproject.org/tor.git/commit/?id=3d538f6d702937c23bec33b3bdd62ff9fba9d2a3 | website = Tor Source Code | accessdate = 2016-09-23}}</ref> |

|||

แล้วจึงนำมาใช้ในเครือข่ายตั้งแต่ปี 2004<ref name="or-locating" /> |

|||

ยกเว้น[[ฐานข้อมูล]]ที่เก็บตัวบอกบริการซ่อน (hidden-service descriptor)<ref name="torproject-hidden" /> |

|||

ทอร์ได้ออกแบบให้ไม่มีศูนย์ |

|||

และไม่มีรายการบริการซ่อนที่หาได้จากเครือข่ายโดยตรง แม้จะมีผู้ทำรายการบริการซ่อนพร้อมกับที่อยู่หัวหอม |

|||

เพราะบริการซ่อนไม่จำเป็นต้องใช้สถานีขาออก การสื่อสารกับบริการซ่อนจึงเข้ารหัสลับตั้งแต่ต้นสายจนถึงปลายทางโดยไม่สามารถดักฟังได้ |

|||

แต่ก็ยังมีประเด็นทางความปลอดภัยเกี่ยวกับบริการซ่อน |

|||

ยกตัวอย่างเช่น บริการที่เข้าถึงได้ทั้งโดยผ่านระบบบริกาณซ่อนของทอร์ ''และ''ผ่านอินเทอร์เน็ต จะเสี่ยงต่อการโจมตีแบบเชื่อมความสัมพันธ์ (correlation attack) และดังนั้น จึงไม่เป็นการซ่อนที่สมบูรณ์ |

|||

ปัญหาอื่น ๆ รวมทั้งการตั้งค่าระบบบริการผิด (เช่น ค่าตั้งโดยปริยายที่แสดงข้อมูลระบุตนเองเมื่อตอบสนองว่ามีความผิดพลาด), |

|||

ข้อมูลสถิติเกี่ยวกับช่วงเวลาให้บริการและช่วงเวลาเครื่องไม่ทำงาน, intersection attack, และความผิดพลาดของผู้ใช้<ref name="torproject-hidden" /><ref name="register-embassy-passwd" /> |

|||

บริการซ่อนยังสามารถเข้าถึงได้ผ่านบราวเซอร์ธรรมดาที่ไม่ได้เชื่อมกับเครือข่ายทอร์โดยตรง ด้วยระบบบริการเช่น Tor2web<ref>{{cite web | first = Kim | last = Zetter | title = New Service Makes Tor Anonymized Content Available to All | url = https://www.wired.com/threatlevel/2008/12/tor-anonymized/ | website = Wired | accessdate = 2014-02-22 | date = 2008-12-012}}</ref> |

|||

ส่วนแหล่งข้อมูลยอดนิยมที่แสดงลิงก์ของบริการซ่อนในตลาดมืดรวมทั้ง Pastebin, [[ทวิตเตอร์]], Reddit, และกลุ่มประชุมอินเทอร์เน็ต (Internet forum) อื่น ๆ<ref>{{cite news | last = Koebler | first = Jason | title = The Closest Thing to a Map of the Dark Net: Pastebin | url = http://motherboard.vice.com/read/the-closest-thing-to-a-map-of-the-dark-net-pastebin | website = Motherboard | accessdate = 2015-07-14 | date = 2015-02-23}}</ref> |

|||

=== โปรแกรมเฝ้าสังเกตสถานะ "อาร์ม" === |

|||

[[ไฟล์:ArmLogo.png|200px|left| โลโก้ของโปรแกรมอาร์ม ]] |

|||

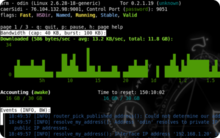

[[ไฟล์:Arm partial screenshot.png|left|thumb| แผงส่วนหัวและกราฟแสดงอัตราการส่งถ่ายข้อมูลของอาร์ม ]] |

|||

anonymizing relay monitor (Arm) เป็นโปรแกรมเฝ้าสังเกตสถานะที่ใช้ส่วนต่อประสานรายคำสั่ง (command-line interface) เป็นโปรแกรมเขียนด้วย[[ภาษาไพทอน]]เพื่อใช้ร่วมกับทอร์<ref> |

|||

{{cite web | url = https://www.atagar.com/arm/ | title = ARM Official Website}}</ref><ref> |

|||

{{cite web | url = https://www.torproject.org/projects/arm.html.en | title = Tor Project: Arm | work = torproject.org}}</ref><ref> |

|||

{{cite web | url = http://manpages.ubuntu.com/manpages/precise/man1/arm.1.html | title = Ubuntu Manpage: arm - Terminal Tor status monitor | website = Ubuntu.com}}</ref> |

|||

โดยทำงานคล้าย ๆ โปรแกรม[[ยูนิกซ์]] คือ Top ที่ตรวจสอบการใช้ระบบ โดยให้ข้อมูลทางสถิติในเวลาจริงสำหรับ |

|||

* การใช้ทรัพยากร ([[อัตราการส่งถ่ายข้อมูล]] [[ซีพียู]] และ[[หน่วยความจำ]]) |

|||

* ข้อมูลการส่งต่อแพ็กเกตทั่วไป (nickname, fingerprint, flags, or/dir/controlports) |

|||

* บันทึกเหตุการณ์ที่อาจกรองด้วย [[regex]] หรือรวมข้อมูลที่ซ้ำ ๆ |

|||

* การเชื่อมต่อที่สัมพันธ์กับข้อมูลความเห็นพ้องของทอร์ (เช่น ip, connection types, relay details) |

|||

* ไฟล์ตั้งค่า คือ torrc configuration file โดยสามารถเน้น (syntax highlighting) หรือตรวจความถูกต้องของวากยสัมพันธ์ (syntax validation) |

|||

ค่าของอาร์มโดยมากสามารถตั้งผ่านไฟล์ตั้งค่า คือ armrc configuration file |

|||

เป็นโปรแกรมที่สามารถใช้บนแพล็ตฟอร์มที่รองรับคลังโปรแกรม curses รวมทั้ง[[ลินุกซ์]] [[แมคโอเอส]] และระบบคล้ายยูนิกซ์อื่น ๆ |

|||

โปรเจ็กต์นี้เริ่มขึ้นในปี 2009<ref name="arm introductory blog posting"> |

|||

{{cite web | url = https://blog.torproject.org/blog/summer-conclusion-arm-project | title = Summer Conclusion (ARM Project) | work = torproject.org | accessdate = 2015-04-19}}</ref><ref name="arm interview"> |

|||

{{cite web | url = https://www.atagar.com/arm/resources/HFM_INT_0001.mp3 | title = Interview with Damien Johnson by Brenno Winter | work = atagar.com | accessdate = 2016-06-04}}</ref> |

|||

และได้กลายเป็นส่วนของโปรเจ็กต์ทอร์ตั้งแต่วันที่ 18 กรกฎาคม 2010 |

|||

เป็น[[ซอฟต์แวร์เสรี]]ภายใต้[[สัญญาอนุญาตสาธารณะทั่วไปของกนู]] |

|||

== จุดอ่อน == |

|||

คล้ายกับเครือข่ายนิรนามที่ตอบสนองเกือบทันที (low latency) ทอร์ไม่สามารถและไม่พยายามป้องกันการเฝ้าสังเกตการสื่อสารที่ชายแดนของเครือข่าย (คือ แพ็กเกตที่เข้ามาหรือออกไปจากเครือข่าย) |

|||

แม้ทอร์จะป้องกัน[[การวิเคราะห์การสื่อสาร]] แต่ก็ไม่ามารถป้องกันการยืนยันการสื่อสาร (traffic confirmation, end-to-end correlation)<ref name="torproject-one-cell" /><ref name="torproject-fail-both-ends" /> |

|||

แม้จะมีจุดอ่อนและการโจมตีดังที่กล่าวในบทความนี้ |

|||

งานศึกษาปี 2009 ก็ยังแสดงว่าทอร์และเครือข่าย Java Anon Proxy (JonDonym, JAP) พิจารณาว่า ทนทานต่อเทคนิคการระบุเว็บไซต์ (website fingerprinting) ดีกว่าโพรโทคอลสร้างอุโมงค์ (tunneling protocol) อื่น ๆ |

|||

เหตุผลนี้ก็คือว่า โพรโทคอลวีพีเอ็นที่ส่งผ่านสถานีเดียว ไม่จำเป็นต้องปะติดปะต่อข้อมูลแพ็กเกตใหม่ เท่ากับระบบที่ส่งผ่านหลายสถานีคล้ายกับทอร์และ JonDonym |

|||

เช่น เทคนิคการระบุเว็บไซต์แม่นยำมากกว่า 90% ในการระบุแพ็กเกต[[เอชทีทีพี]]เมื่อใช้โพรโทคอลวีพีเอ็นธรรมดา ๆ เทียบกับเมื่อใช้ทอร์ ซึ่งแม่นยำเพียงแค่ 2.96% |

|||

อย่างไรก็ดี ก็ยังมีโพรโทคอลบางอย่างเช่น OpenSSH และ OpenVPN ที่ต้องดักจับข้อมูลจำนวนมากก่อนจะระบุแพ็กเกตเอชทีทีพีได้<ref name="ccsw-attacking" /> |

|||

และนักวิจัยจาก[[มหาวิทยาลัยมิชิแกน]]ก็ได้พัฒนาโปรแกรมตรวจกราดเครือข่าย ที่ช่วยให้ระบุสถานีของทอร์ (bridges) ที่กำลังทำการได้อย่างแม่นยำถึง 86% ด้วยการตรวจกราดเพียงรอบเดียว<ref name="twe-zmap" /> |

|||

=== การดักฟัง === |

|||

==== Autonomous system (AS) ==== |

|||

ถ้าทางส่งข้อมูลจากผู้ใช้ไปยังสถานีทอร์ขาเข้า และทางส่งข้อมูลจากสถานีขาออกไปยังเป้าหมาย ตกอยู่ภายใต้การดูแลของ Autonomous System (AS) เดียวกัน AS ดังที่ว่าสามารถตรวจความสัมพันธ์ทางสถิติของการสื่อสารทั้งในทางส่งข้อมูลขาเข้าและขาออก แล้วอนุมานสรุปหาปลายทางจากคอมพิวเตอร์ต้นสายได้ |

|||

งานปี 2012 เสนอวิธีการพยากรณ์ AS ที่เป็นไปได้ของทางส่งข้อมูลทั้งสอง แล้วหลีกเลี่ยงการเลือกส่งข้อมูลไปตามทางนี้ในขั้นตอนวิธีการจัดเส้นทางของระบบผู้ใช้ |

|||

งานนี้ยังลดความล่าช้า (latency) โดยเลือกทางที่สั้นกว่าตามภูมิประเทศระหว่างต้นสายและปลายทาง<ref name="LASTor-2012" /> |

|||

==== สถานีขาออก ==== |

|||

ในปี 2007 ผู้ให้คำปรึกษาเรื่องความปลอดภัยชาวสวีเดนได้เปิดเผยว่า เขาได้ดักฟังชื่อผู้ใช้และ[[รหัสผ่าน]]สำหรับบัญชี[[อีเมล]] โดยดำเนินการสถานีขาออกและเฝ้าสังเกตแพ็กเกตที่ส่งผ่าน<ref name="wired-rogue-nodes" /> |

|||

เพราะทอร์ไม่ได้เข้ารหัสลับการสื่อสารระหว่างสถานีขาออกและเซิร์ฟเวอร์เป้าหมาย สถานีขาออกทุกสถานีสามารถดักจับการสื่อสารที่ส่งผ่านมันโดยไม่ได้เข้ารหัสลับแบบต้นจนถึงปลาย เช่นด้วย[[เอสเอสแอล]]หรือ[[ทีแอลเอส]] |

|||

แม้นี่อาจจะยังไม่สามารถทำลายสภาพนิรนามของผู้ส่งข้อมูลได้ แต่การสื่อสารที่ดักฟังเช่นนี้โดยบุคคลที่สาม ก็ยังสามารถเปิดเผยข้อมูลของผู้ส่ง ไม่ว่าจะเป็นเนื้อหาหรือข้อมูลโพรโทคอลของแพ็กเกต<ref name="sf-tor-hack" /> |

|||

นอกจากนั้น ผู้ให้คำปรึกษายังตั้งความสงสัยเรื่องการบ่อนทำลายทอร์ของหน่วยจารกรรมต่าง ๆ<ref name="smh-hack-of-year" /> |

|||

{{quote | |

|||

ถ้าคุณจริง ๆ ตรวจดูว่า สถานีทอร์เหล่านี้โฮสต์อยู่ที่ไหนและมีขนาดใหญ่แค่ไหน สถานีบางแห่งมีค่าใช้จ่ายเป็นพัน ๆ เหรียญสหรัฐ (1,000 เหรียญเท่ากับประมาณ 32,000 บาท) ต่อเดือนเพียงแค่ค่าโฮสต์ เพราะต้องใช้อัตราการส่งถ่ายข้อมูลสูง เป็นเซิร์ฟเวอร์ที่ต้องทำงานหนักได้เป็นต้น |

|||

(แล้ว) ใครล่ะจะจ่ายค่าใช้จ่ายเช่นนี้ และโดยไม่เปิดเผยตน |

|||

}} |

|||

ในเดือนตุลาคม 2011 ทีมนักวิจัยที่มหาวิทยาลัยฝรั่งเศส ESIEA อ้างว่า ได้ค้นพบจุดอ่อนของเครือข่ายโดยถอดรหัสการสื่อสารที่ส่งผ่านมัน<ref name="thn-compromised" /><ref name="01-chercheurs" /> |

|||

เทคนิคที่ว่าต้องสร้างแผนที่ของสถานีในเครือข่าย สามารถควบคุมสถานีได้ 1/3 แล้วเก็บเอากุญแจรหัสลับและ seed สำหรับขั้นตอนวิธีของสถานี |

|||

โดยใช้กุญแจและ seed ที่รู้ พวกเขาอ้างว่า สามารถถอดรหัสชั้นเข้ารหัส 2 ชั้นจาก 3 ชั้น |

|||

แล้วทำลายกุญแจที่สามโดยการโจมตีที่อาศัยสถิติ |

|||

เพื่อเปลี่ยนทิศทางให้ส่งการสื่อสารผ่านสถานีที่ตนควบคุม พวกเขาใช้[[การโจมตีโดยปฏิเสธการให้บริการ]] |

|||

ต่อมาบล็อกของโปรเจ็กต์จึงกล่าวถึงประเด็นนี้ว่า ข่าวลอยว่าทอร์มีจุดอ่อนจริง ๆ เกินความเป็นจริง<ref name="torproject-rumors-exaggerated" /> |

|||

=== การวิเคราะห์การสื่อสาร === |

|||

{{ข้อมูลเพิ่มเติม |การวิเคราะห์การสื่อสาร}} |

|||

นักวิจัย[[วิทยาการคอมพิวเตอร์]]สองท่านจาก[[มหาวิทยาลัยเคมบริดจ์]]ในงานประชุม IEEE Symposium ปี 2005 ในประเด็นความปลอดภัยและความเป็นส่วนตัว ได้เสนอเทคนิค[[การวิเคราะห์การสื่อสาร]] ที่ช่วยฝ่ายศัตรูซึ่งรู้ผังของเครือข่ายโดนส่วนหนึ่งให้สรุปได้ว่า สถานีไหนกำลังส่งต่อกระแสข้อมูลนิรนาม<ref name="ieee-low-cost" /> |

|||

เป็นเทคนิคที่ลดสภาพนิรนามที่ทอร์ให้เป็นอย่างมาก |

|||

นอกจากนั้น นักวิชาการยังแสดงด้วยว่า กระแสข้อมูลที่ดูไม่สัมพันธ์กันสามารถเชื่อมกลับไปหาแหล่งเดียวกัน |

|||

แต่การโจมตีเช่นนี้ก็ยังไม่สามารถระบุผู้ใช้เบื้องต้นจริง ๆ ได้<ref name="ieee-low-cost" /> |

|||

ตั้งแต่ปี 2006 นักวิชากรคนหนึ่งจากบรรดาสองท่านนี้จึงได้ทำงานร่วมกับโปรเจ็กต์โดยได้เงินทุนจากโปรเจ็กต์ |

|||

=== การกันสถานีขาออก === |

|||

ผู้ดำเนินงานเว็บไซต์สามารถกันการสื่อสารจากสถานีขาออกของเครือข่าย หรืออาจลดบริการที่ให้ใช้ |

|||

ยกตัวอย่างเช่น ทั่วไปแล้ว มันเป็นไปไม่ได้ที่จะแก้บทความ[[วิกิพีเดีย]]เมื่อใช้ทอร์ หรือว่าเมื่อใช้เลขที่อยู่ไอพีซึ่งสถานีขาออกของทอร์ใช้ |

|||

[[บรรษัทแพร่ภาพกระจายเสียงอังกฤษ]]ไม่ให้บริการ iPlayer แก่เลขที่อยู่ไอพีซึ่งมาจากสถานีทอร์ที่รู้ทั้งหมดรวมทั้ง guard, สถานีส่งต่อ และสถานีขาออก ไม่ว่าสถานีจะอยู่ที่ไหน{{ต้องการอ้างอิงเฉพาะส่วน | date = 2015-11}} |

|||

แต่ไม่จำกัดสถานีขาเข้า (Bridge relay) |

|||

=== Bad apple attack === |

|||

ในเดือนมีนาคม 2011 นักวิจัยที่สถาบันฝรั่งเศส Institut national de recherche en informatique et en automatique (INRIA) ได้กล่าวถึงการโจมตีที่สามารถเปิดเผยเลขที่อยู่ไอพีของผู้ใช้[[บิตทอร์เรนต์]]ในเครือข่ายทอร์ |

|||

การโจมตีแบบ "bad apple attack" ถือเอาประโยชน์จากการใช้โปรแกรมที่ไม่ทำให้ปลอดภัยพร้อมกับการใช้โปรแกรมที่ปลอดภัย เพื่อแสดงความสัมพันธ์กับเลขที่อยู่ไอพีของผู้ใช้ทอร์ |

|||

วิธีการโจมตีหนึ่งอาศัยการควบคุมสถานีขาออกสถานีหนึ่ง หรือการปลอมการตอบสนองของ BitTorrent tracker |

|||

ส่วนวิธีการโจมตีที่สองถือเอาประโยชน์ทางสถิติของการค้นหาและติดตามตารางแฮชแบบกระจาย (distributed hash table) โดยส่วนหนึ่ง<ref name="usenix-bad-apple" /> |

|||

ตามงานนี้<ref name="usenix-bad-apple" /> |

|||

{{quote | |

|||

การโจมตีนี้ต่อทอร์มีสองส่วน คือ |

|||

# การถือเอาประโยชน์จากโปรแกรมที่ไม่ปลอดภัยเพื่อเปิดเลขที่อยู่ไอพีต้นสาย หรือเพื่อสืบรอย ของผู้ใช้ทอร์ |

|||

# การถือเอาประโยชน์จากทอร์เพื่อสัมพันธ์การใช้โปรแกรมที่ปลอดภัยกับเลขที่อยู่ไอพีของผู้ใช้ (ตามที่เปิดเผยโดยโปรแกรมที่ไม่ปลอดภัย) |

|||

เพราะมันไม่ใช่จุดมุ่งหมายของทอร์เพื่อป้องกันการโจมตีในระดับโปรแกรมประยุกต์ จึงไม่สามารถโทษทอร์ได้สำหรับการโจมตีส่วนแรก |

|||

แต่เพราะการออกแบบทอร์ทำให้สามารถสัมพันธ์กระแสข้อมูลจากโปรแกรมที่ปลอดภัยกับผู้ใช้ที่ได้ตามรอย ส่วนที่สองของการโจมตีจริง ๆ เป็นการโจมตีทอร์ |

|||

เราเรียกส่วนที่สองของการโจมตีนี้ว่า bad apple attack (การโจมตีแอปเปิลเสีย) |

|||

... |

|||

ชื่อของการโจมตีนี้อ้างอิงสุภาษิตว่า "แอปเปิลเสียผลเดียวทำให้ทั้งกองเสีย" |

|||

เราใช้คำเช่นนี้เพื่อแสดงว่า โปรแกรมที่ไม่ปลอดภัยโปรแกรมเดียวบนลูกข่ายทอร์อาจทำให้สามารถสืบรอยโปรแกรมอื่น ๆ (ที่ปลอดภัย) |

|||

}} |

|||

ผลที่แสดงในงานวิจัยอาศัยการโจมตีเครือข่ายทอร์ที่นักวิจัยได้ทำจริง ๆ |

|||

โดยทำต่อสถานีขาออก 6 สถานี โดยใช้เวลา 23 วัน ซึ่งสามารถแสดงเลขที่อยู่ไอพี 10,000 เลขของผู้ใช้ทอร์อย่างแอ๊กถีฟ |

|||

งานนี้สำคัญเป็นพิเศษเพราะเป็นการโจมตีแรกที่ตีพิมพ์โดยออกแบบตั้งเป้าที่โปรแกรมแลกเปลี่ยนไฟล์แบบเพียร์ทูเพียร์ที่อาศัยเครือข่ายทอร์<ref name="usenix-bad-apple" /> |

|||

โดย[[บิตทอร์เรนต์]]อาจเป็นโพรโทคอลการสื่อสารถึง 40% ในเครือข่ายทอร์<ref name="shining-light" /> |

|||

อนึ่ง วิธีการโจมตีนี้ได้ผลต่อโปรแกรมที่ไม่ได้ทำให้ปลอดภัยแล้วใช้ในเครือข่ายทอร์ ไม่ใช่แค่บิตทอร์เรนต์เท่านั้น<ref name="usenix-bad-apple" /> |

|||

=== โพรโทคอลบางอย่างเปิดเลขที่อยู่ไอพี === |

|||

ทีมนักวิจัยชาวฝรั่งเศสที่สถาบัน INRIA แสดงว่า เทคนิคการปิดบังเลขที่อยู่ไอพีของทอร์ที่ใช้กับบิตทอร์เรนต์ สามารถหลีกเลี่ยงได้สำหรับผู้โจมตีที่ควบคุมสถานีขาออกของทอร์ |

|||

งานศึกษานี้ทำโดยเฝ้าสังเกตสถานีขาออก 6 สถานีเป็นเวลา 23 วัน |

|||

โดยใช้วิธีการโจมตี 3 อย่างรวมทั้ง<ref name="manils-compromising" /> |

|||

;การตรวจสารควบคุมของบิตทอร์เรนต์: คือ นอกจาก Tracker จะประกาศเลขที่อยู่ไอพีของลูกข่ายแล้ว extension protocol handshake ก็ยังอาจมีเลขที่อยู่ด้วย การวิเคราะห์ข้อมูลที่เก็บได้พบว่า สารที่ว่า 35% และ 33% ตามลำดับมีเลขที่อยู่ของลูกข่าย<ref name="manils-compromising" />{{rp |3}} |

|||

;การปลอมการตอบสนองของ tracker: เพราะไม่มีการเข้ารหัสลับหรือการพิสูจน์ตัวจริงในการสื่อสารระหว่าง tracker และเพียร์ การโจมตีแบบเป็นคนกลาง (man-in-the-middle attack) ธรรมดาก็สามารถทำให้กำหนดเลขที่อยู่ไอพีของเพียร์ หรือแม้แต่ยืนยันการแจกจ่ายข้อมูลไฟล์ได้แล้ว เป็นการโจมตีที่ใช้ได้ถ้าใช้ทอร์เพียงเพื่อการสื่อสารกับ tracker<ref name="manils-compromising" />{{rp |4}} |

|||

;การถือเอาประโยชน์จากตารางแฮชแบบกระจาย (DHT) : การโจมตีนี้ถือเอาประโยชน์จากความจริงว่า การเชื่อมต่อหา DHT ผ่านเครือข่ายทอร์เป็นไปไม่ได้ ดังนั้น ผู้โจมตีจึงสามารถเปิดเผยเลขที่อยู่ไอพีของเป้าหมายโดยหามันใน DHT แม้เครื่องเป้าหมายจะใช้เครือข่ายทอร์ติดต่อกับเพียร์อื่น ๆ<ref name="manils-compromising" />{{rp |4-5}} |

|||

ด้วยเทคนิคนี้ นักวิจัยจึงสามารถระบุกระแสข้อมูลอื่น ๆ ที่ผู้ใช้เป็นผู้เริ่ม อาศัยเลขที่อยู่ไอพีที่ตามเปิดเผยได้<ref name="manils-compromising" /> |

|||

=== Sniper attack === |

|||

งานปี 2014 กล่าวถึง[[การโจมตีโดยปฏิเสธการให้บริการ]]แบบกระจายที่มีเป้าที่ซอฟต์แวร์ของสถานีทอร์ และการป้องกันการโจมตีเช่นนี้และที่คล้ายกันอื่น ๆ |

|||

การโจมตีทำงานโดยการสมรู้ร่วมคิดระหว่างลูกข่ายและเซิร์ฟเวอร์ คือจะสร้างแพ็กเกตเติมคิวของสถานีขาออกให้เต็มจนกระทั่งหมดหน่วยความจำ และดังนั้น จะไม่สามารถให้บริการแก่ลูกข่ายอื่น ๆ |

|||

ถ้าโจมตีสถานีขาออกเช่นนี้โดยนสัดส่วนที่สำคัญ ผู้โจมตีสามารถทำให้เครือข่ายช้าลง และเพิ่มโอกาสที่ลูกข่ายที่เป็นเป้าหมายจะใช้สถานีขาออกที่ควบคุมโดยผู้โจมตี<ref name="andssy-sniper" /> |

|||

=== Heartbleed bug === |

|||

[[บั๊ก]] Heartbleed ใน[[คลังโปรแกรม]]สำหรับเข้ารหัสลับการสื่อสารระหว่างคอมพิวเตอร์คือ OpenSSL ได้ทำให้เครือข่ายทอร์เสียระบบเป็นเวลาหลายวันในเดือนเมษายน 2014 เพราะต้องทำกุญแจลับใหม่ |

|||

โปรเจ็กต์ทอร์แนะนำให้ผู้ดำเนินการสถานีรีเลย์ของทอร์และบริการซ่อนเพิกถอนแล้วสร้างกุญแจใหม่ หลังจากทำการ[[แพตช์]]คลังโปรแกรม OpenSSL แต่ก็ให้ข้อสังเกตว่า สถานีรีเลย์ของทอร์ใช้กุญแจสองชุด และการออกแบบที่ส่งแพ็กเกตไปตามสถานีมากกว่าหนึ่ง จะช่วยลดปัญหาที่ถือเอาประโยชน์กับสถานีเดียว<ref name="torproject-openssl-cve" /> |

|||

ต่อมาสถานี 586 สถานีที่เสี่ยงต่อบั๊กนี้ จึงนำออกออฟไลน์เพื่อป้องกันไว้ก่อน<ref name="ml-rejecting" /><ref name="torproject-news-20140416" /><ref name="ars-ranks-cut" /><ref name="tp-blacklisting" /> |

|||

=== การระบุบุคคลโดยเมาส์ (Mouse fingerprinting) === |

|||

ในเดือนมีนาคม 2016 นักวิจัยเรื่องความปลอดภัยชาวสเปนได้แสดงว่า เทคนิกในแล็บซึ่งใช้การวัดเวลาผ่าน[[จาวาสคริปต์]]ในระดับ 1 [[มิลลิวินาที]]<ref name="Researcher finds new methods of deanonymizing Tor users">{{cite web | url = http://news.softpedia.com/news/tor-users-can-be-tracked-based-on-their-mouse-movements-501602.shtml | title = Tor Users Can Be Tracked Based on Their Mouse Movements | website = Softpedia | date = 2016-03-10 | accessdate = 2016-03-11 | last = Cimpanu | first = Catalin}}</ref> |

|||

อาจทำให้สัมพันธ์การเคลื่อนไหวใช้เมาส์ที่จำเพาะแต่ละบุคคลได้ ถ้าบุคคลนั้นไปเยี่ยมชมเว็บไซต์เดียวกันที่มีจาวาสคริปต์ตามที่ว่า โดยใช้ทั้งทอร์บราวเซอร์และ[[บราวเซอร์]]ธรรมดา<ref name="Click bait">{{cite web | url = https://www.rt.com/viral/335112-tor-mouse-movements-fingerprint/ | title = Click bait: Tor users can be tracked by mouse movements | work = Reuters | date = 2016-03-10 | accessdate = 2016-03-10 | last = Garanich | first = Gleb}}</ref> |

|||

การแสดงความเป็นไปได้นี้ได้ถือประโยชน์จากปัญหา "การวัดเวลาผ่านจาวาสคริปต์" ซึ่งอยู่ในรายการบั๊กของโปรเจ็กต์ที่ยังไม่ปิดเป็น 10 เดือนแล้ว<ref name="Open Ticket for Ten Months">{{cite web | url = http://news.slashdot.org/story/16/03/11/0045203/tor-users-can-be-tracked-based-on-their-mouse-movements | title = Tor Users Can Be Tracked Based On Their Mouse Movements | website = Slashdot | date = 2016-03-10 | accessdate = 2016-03-11 | author = Anonymous}}</ref> |

|||

=== Circuit fingerprinting attack === |

|||

ในปี 2015 ผู้ดูแลระบบตลาดมืด Agora ประกาศว่า กำลังจะนำไซต์ออฟไลน์เป็นการตอบสนองต่อจุดอ่อนความปลอดภัยที่เพิ่งค้นพบของเครือข่าย |

|||

แม้จะไม่ได้กล่าวโดยเฉพาะว่าจุดอ่อนคืออะไร แต่สำนักข่าว ''Wired'' ได้คาดว่า เป็นการโจมตีโดยการระบุลักษณะเฉพาะของวงจร (Circuit Fingerprinting Attack) ตามที่ได้นำเสนอในงานประชุมความปลอดภัย Usenix<ref>{{cite web | url = https://www.wired.com/2015/08/agora-dark-webs-biggest-drug-market-going-offline/ | title = Agora, the Dark Web’s Biggest Drug Market, Is Going Offline | first = Andy | last = Greenberg | work = wired.com | accessdate = 2016-09-13}}</ref><ref>{{cite web | last1 = | first1 = | authors = | date = | title = | url = https://www.usenix.org/system/files/conference/usenixsecurity15/sec15-paper-kwon.pdf | format = [[PDF]] | deadurl = | archiveurl = | archivedate = | publisher = | accessdate = }}</ref> |

|||

=== ข้อมูลปริมาณ === |

|||

งานศึกษาปี 2006 แสดงว่า "วิธีแก้ปัญหาที่ให้สภาพนิรนามป้องกันแต่การคัดเลือกเป้าหมายที่อาจนำไปสู่การสอดแนมที่มีประสิทธิภาพได้เพียงส่วนหนึ่งเท่านั้น" เพราะว่าปกติ "ไม่ได้ซ่อนข้อมูลเกี่ยวกับปริมาณ (การใช้) ที่จำเป็นในการคัดเลือกเป้าหมาย"<ref>{{cite journal | title = The Economics of Mass Surveillance and the Questionable Value of Anonymous Communications | url = http://www.econinfosec.org/archive/weis2006/docs/36.pdf | accessdate = 2017-01-04 | quote = "anonymization solutions protect only partially against target selection that may lead to efficient surveillance... do not hide the volume information necessary to do target selection"}}</ref> |

|||

== การทำให้เกิดผล == |

|||

[[การทำให้เกิดผล]]หลักของทอร์เขียนด้วย[[ภาษาซี]] [[ภาษาไพทอน|ไพทอน]] [[จาวาสคริปต์]] และอื่น ๆ โดยมี[[รหัสต้นฉบับ]]ที่ 540,751 บรรทัด โดยเดือนมีนาคม 2016<ref name="openhub-tor" /> |

|||

=== ทอร์บราวเซอร์ === |

|||

<!-- [[Portable Tor]] and [[Tor Browser Bundle]] redirects to this section --> |

|||

{{Infobox web browser |

|||

| name = ทอร์บราวเซอร์ <br />(Tor Browser) |

|||

| developer = โปรเจ็กต์ทอร์ |

|||

| screenshot =[[File:Tor Browser Bundle start page.png|250px]] |

|||

| caption = ทอร์บราวเซอร์บน[[ลินุกซ์]]มินต์แสดงหน้าเริ่มต้น คือ about:tor |

|||

|operating system={{flatlist | |

|||

* [[วินโดวส์เอกซ์พี]]และรุ่นหลังจากนั้น |

|||

* ระบบคล้าย[[ยูนิกซ์]] (รวม [[แมคโอเอส]])}} |

|||

| engine = [[เกกโก]] |

|||

| genre = [[การจัดเส้นทางแบบหัวหอม]], สภาวะนิรนาม, [[เว็บเบราว์เซอร์]], [[ฟีดรีดเดอร์]] |

|||

| language = 16 ภาษา<ref>{{cite web | url = https://www.torproject.org/projects/torbrowser.html.en | title = Tor Browser | website = The Tor Project | accessdate = 2016-06-04}}</ref> |

|||

| size = {{Nowrap |32-41 [[เมกะไบต์]]}} |

|||

| status = ยังดำเนินการอยู่ |

|||

| license = [[GPL]] |

|||

| website = {{URL |https://www.torproject.org/projects/torbrowser.html}} |

|||

}} |

|||

ทอร์บราวเซอร์ (Tor Browser, เคยเรียกว่า Tor Browser Bundle)<ref name="tbb">{{Cite web | url = https://www.torproject.org/projects/torbrowser.html.en | title = Tor Browser Bundle | date = 2014-06-23 | website = Tor Project | archive-url = http://web.archive.org/web/20140623203436/https://www.torproject.org/projects/torbrowser.html.en | archive-date = 2014-06-23 | access-date = 2017-05-21}}</ref> |

|||

เป็นผลิตภัณฑ์หลักของโปรเจ็กต์ทอร์ |

|||

ซึ่งประกอบด้วย<ref name="tbb-design-document" /><ref name="wu8-ubuntu-ppa" /> |

|||

* [[เว็บบราวเซอร์]][[มอซิลลา ไฟร์ฟอกซ์]] ESR |

|||

* [[โปรแกรมเสริม]]คือ TorButton, TorLauncher, NoScript, HTTPS Everywhere |

|||

* Tor proxy |

|||

ผู้ใช้สามารถใช้ทอร์บราวเซอร์จากสื่อบันทึกที่เอาออกได้ |

|||

โดยมีรุ่นสำหรับ[[ไมโครซอฟท์ วินโดวส์]], [[แมคโอเอส]], หรือ[[ลินุกซ์]]<ref name="lj-portable" /> |

|||

ทอร์บราวเซอร์จะเริ่มกระบวนการพื้นหลังโดยอัตโนมัติ แล้วจัดเส้นทางส่งการสื่อสารผ่านเครือข่ายทอร์ |

|||

เมื่อยุติการใช้ บราวเซอร์จะลบข้อมูลส่วนตัว เช่น [[เอชทีทีพีคุกกี้]]และประวัติการเยี่ยมชมเว็บไซต์<ref name="wu8-ubuntu-ppa" /> |

|||

หลังจากการเปิดเผยเหตุการณ์สอดแนมทั่วโลกของสหรัฐและประเทศพันธมิตรในเดือนพฤศจิกายน 2013 นักข่าวของสำนักข่าว''[[เดอะการ์เดียน]]'' ได้แนะนำให้ใช้ทอร์บราวเซอร์เพื่อหลีกเลี่ยงการถูกดักฟังและรักษาความเป็นส่วนตัวเมื่อใช้อินเทอร์เน็ต<ref name="guardian-what-is-tor" /> |

|||

==== การโจมตีไฟร์ฟอกซ์โดยใช้จาวาสคริปต์ ==== |

|||

ในเดือนสิงหาคม 2013 ได้พบว่า |

|||

บราวเซอร์ไฟร์ฟอกซ์ที่แจกร่วมเป็นส่วนของทอร์บราวเซอร์เสี่ยงต่อการโจมตีด้วยจาวาสคริปต์ เพราะโปรแกรมเสริม NoScript ไม่ได้เปิดโดยอัตโนมัติ<ref name="guardian-peeling"/> |

|||

ผู้โจมตีสามารถใช้จุดอ่อนนี้ในการเค้นเอาเลขที่อยู่ MAC เลขที่อยู่ไอพี และชื่อวินโดวส์คอมพิวเตอร์<ref name="iw-info-stealing" /><ref name="wired-feds-are-suspects" /><ref name="ghowen-fby-analysis" /> |

|||

มีรายงานข่าวที่เชื่อมการโจมตีชนิดนี้กับปฏิบัติการของ[[สำนักงานสอบสวนกลาง]]สหรัฐ (FBI) ที่ตามจับเจ้าของบริษัทเว็บโฮสต์ Freedom Hosting (คือ นาย Eric Eoin Marques) เนื่องกับหมายจับที่ออกโดยศาลสหรัฐในวันที่ 29 กรกฎาคม{{ต้องการอ้างอิงเฉพาะส่วน | date = 2016-12}} |

|||

FBI กำลังร้องให้ส่งผู้ร้ายจาก[[ประเทศไอร์แลนด์]]ไปยัง[[รัฐแมริแลนด์]]ในข้อหา 4 กระทง คือ แจกจ่าย สมรู้ร่วมคิดเพื่อแจกจ่าย โฆษณา[[สื่อลามกอนาจารเด็ก]] และช่วยเหลือสนับสนุนการโฆษณาสื่อลามกอนาจารเด็ก |

|||

หมายจับอ้างว่านาย Marques เป็น "ผู้อำนวย (การค้าขายแลกเปลี่ยน) สื่อลามกอนาจารเด็กมากที่สุดในโลก"<ref name="mirror-marques" /><ref name="torproject-old-vulnerable" /> |

|||

FBI ได้ยอมรับการโจมตีในคำร้องต่อศาลในเมือง[[ดับลิน]]เมื่อวันที่ 12 กันยายน 2013<ref name="wired-fbi-controlled" /> |

|||

ปฏิบัติการต่อมาถูกเปิดเผยอาศัยการเปิดโปงของ[[เอ็ดเวิร์ด สโนว์เดน]]ว่ามีชื่อรหัส "EgotisticalGiraffe"<ref name="guardian-how-nsa" /> |

|||

FBI ในปฏิบัติการ Operation Torpedo ได้ตั้งเป้าที่เซิร์ฟเวอร์ที่ให้บริการซ่อนของทอร์ตั้งแต่ปี 2012 เช่น นาย Aaron McGrath ผู้ถูกศาลสั่งจำคุก 20 ปี{{ต้องการอ้างอิงเฉพาะส่วน | date = 2016-12}} |

|||

เพราะดำเนินการเซิร์ฟเวอร์ที่ให้บริการซ่อนของทอร์โดยแสดงสื่อลามกอนาจารเด็ก<ref> |

|||

{{cite web | url = https://www.wired.com/2014/08/operation_torpedo/ | title = Visit the Wrong Website, and the FBI Could End Up in Your Computer | website = Wired | first = Kevin | last = Poulsen | date = 2014-05-08 }} |

|||

</ref> |

|||

=== ทอร์เมสเซนเจอร์ === |

|||

{{Infobox software |

|||

| name = ทอร์เมสเซนเจอร์ <br />(Tor Messenger) |

|||

| logo = [[File:Tor-messenger.svg|128px]] |

|||

| developer = โปรเจ็กต์ทอร์ |

|||

| released = {{Start date and age |2015|10|29 }}<ref name="auto">{{cite web | url = https://blog.torproject.org/blog/tor-messenger-beta-chat-over-tor-easily | title = Tor Messenger Beta: Chat over Tor, Easily | last = Singh | first = Sukhbir | date = 2015-10-29 | website = The Tor Blog | publisher = The Tor Project | accessdate = 2015-10-31}}</ref> |

|||

| latest preview version= 0.4.0b2<ref>{{cite web | url = https://blog.torproject.org/blog/tor-messenger-040b2-released | title = Tor Messenger 0.4.0b2 is released | last = Singh | first = Sukhbir | date = 2017-03-31 | website = sukhbir's blog | publisher = The Tor Project | accessdate = 2017-04-10}}</ref> |

|||

| latest preview date={{Start date and age |2017|03|31 }} |

|||

| repo = https://gitweb.torproject.org/tor-messenger-build.git |

|||

| status = ยังดำเนินการอยู่ |

|||

| programming language = [[ภาษาซี|C]]/[[ภาษาซีพลัสพลัส|C++]], [[จาวาสคริปต์]], [[แคสเคดดิงสไตล์ชีตส์|CSS]], [[XUL]] |

|||

| operating system = {{flatlist | |

|||

* [[วินโดวส์เอกซ์พี]]และรุ่นหลังจากนั้น |

|||

* ระบบคล้าย[[ยูนิกซ์]] (รวม[[แมคโอเอส]])}} |

|||

| language = [[ภาษาอังกฤษ|อังกฤษ]] |

|||

| website = {{URL |https://trac.torproject.org/projects/tor/wiki/doc/TorMessenger}} |

|||

}} |

|||

วันที่ 29 ตุลาคม 2015 โปรเจ็กต์ทอร์ได้แจกจ่ายทอร์เมสเซนเจอร์รุ่นบีตา ซึ่งเป็นโปรแกรมส่งข้อความทันทีที่ทำมาจาก[[อินสแตนต์เบิร์ด]]บวกกับการใช้โพรโทคอล OTR (Off-the-Record Messaging) โดยอัตโนมัติ<ref name="auto"/> |

|||

เหมือนกับโปรแกรม[[พิดจิน]]และ[[เอเดียม]] ทอร์เมสเซนเจอร์สนับสนุนโพรโทคอลส่งข้อความทันทีหลายอย่าง |

|||

แต่ทำโดยไม่ได้ต้องใช้[[คลังโปรแกรม]] ''libpurple'' และทำโพรโทคอลส่งข้อความทุกอย่างให้เกิดผลโดยใช้ภาษาที่ปลอดภัยในหน่วยความจำคือ จาวาสคริปต์ แทน<ref>{{cite web | url = https://trac.torproject.org/projects/tor/wiki/doc/TorMessenger/DesignDoc | title = Tor Messenger Design Document | website = The Tor Project | accessdate = 2015-11-22 | date = 2015-07-13 }}</ref> |

|||

=== โปรแกรมประยุกต์จากบุคคลที่สาม === |

|||

[[วูซ]] (ก่อนหน้านี้คือ Azureus) ซึ่งเป็นโปรแกรมลูกข่ายบิตทอร์เรนต์<ref name="vuze-tor" /> |

|||

โปรแกรมส่งข้อความทันทีแบบนิรนาม Bitmessage,<ref name="bitmessage-faq" /> |

|||

และโปรแกรมส่งข้อความทันที TorChat ต่างก็มีระบบสนับสนุนการใช้ทอร์ |

|||

โปรเจ็กต์เดอะการ์เดียน (The Guardian Project) กำลังพัฒนาชุดโปรแกรมประยุกต์และ[[เฟิร์มแวร์]]แบบโอเพนซอร์ซ เพื่อเพิ่มความปลอดภัยของการสื่อสารผ่านอุปกรณ์มือถือ<ref name="guardianproject-about" /> |

|||

รวมทั้งโปรแกรมส่งข้อความทันที ChatSecure<ref name="guardianproject-chatsecure" /> |

|||

การประยุกต์ใช้เครือข่ายทอร์คือ Orbot<ref name="guardianproject-orbot" /> |

|||

Orfox ซึ่งเป็นคู่หูสำหรับอุปกรณ์มือถือของทอร์บราวเซอร์, โปรแกรมเสริมไฟร์ฟอกซ์ ProxyMob<ref name="guardianproject-proxymob" /> |

|||

และโปรแกรมกล้องที่ปลอดภัยคือ ObscuraCam<ref name="guardianproject-obscuracam" /> |

|||

=== ระบบปฏิบัติการมุ่งความปลอดภัย === |

|||

[[ระบบปฏิบัติการ]]คล้าย[[ลินุกซ์]]หลายอย่างที่มุ่งความปลอดภัยรวมทั้ง Hardened Linux From Scratch, [[Incognito (operating system)|Incognito]], Liberté Linux, Qubes OS, [[Subgraph (operating system)|Subgraph]], [[Tails (operating system)|Tails]], [[Tor-ramdisk]], [[Whonix]] ใช้ทอร์อย่างกว้างขวาง<ref name="xakep-whole-hog" /> |

|||

== การตอบรับ ผลกระทบ และการออกกฎหมาย == |

|||

[[ไฟล์:TorPluggable transports-animation.webm|thumb|left| |

|||

ข้อมูลเบื้องต้นสั้น ๆ เกี่ยวกับการใช้ระบบการสื่อสารของทอร์<ref name="Tor Project: Pluggable Transports">{{cite web | title = Tor Project: Pluggable Transports | url = https://www.torproject.org/docs/pluggable-transports.html.en | work = torproject.org | accessdate = 2016-08-05}}</ref> |

|||

เป็นวิธีหนึ่งเพื่อเข้าถึงเครือข่ายนิรนาม |

|||

]] |

|||

ทอร์ได้รับความยกย่องเพราะให้ความเป็นส่วนตัวและสภาพนิรนาม ต่อผู้ใช้อินเทอร์เน็ตที่เสี่ยงหรือมีภัย เช่นนักปฏิบัติการทางการเมืองผู้ต้องระวังการถูกสอดแนมหรือถูกจับ ต่อผู้ใช้เว็บธรรมดาที่ต้องการหลีกเลี่ยง[[การตรวจพิจารณาอินเทอร์เน็ต|การถูกตรวจพิจารณา]] และบุคคลที่ถูกขู่ทำร้ายจากคนเฝ้ากวน<ref> |

|||

{{cite news | url = http://www.theverge.com/2014/5/9/5699600/domestic-violence-survivors-turn-to-tor-to-escape-abusers | title = Domestic violence survivors turn to Tor to escape abusers | last = Brandom | first = Russell | date = 2014-05-09 | work = The Verge | accessdate = 2014-08-30}}</ref><ref> |

|||

{{cite news | url = http://dissidentvoice.org/2013/06/seated-between-pablo-escobar-and-mahatma-gandhi/ | title = Seated Between Pablo Escobar and Mahatma Gandhi: The Sticky Ethics of Anonymity Networks | last = Gurnow | first = Michael | date = 2014-07-01 | work = Dissident Voice | accessdate = 2014-07-17}}</ref> |

|||

[[สำนักงานความมั่นคงแห่งชาติ]]สหรัฐ (NSA) ได้เรียกทอร์ว่า "กษัตริย์แห่งสภาวะนิรนามทางอินเทอร์เน็ตที่ปลอดภัยสูง ล่าช้าน้อย"<ref name="guardian-nsa-target" /> |

|||

และนิตยสาร ''BusinessWeek'' ได้เรียกมันว่า "อาจเป็นวิธีที่มีประสิทธิภาพที่สุดในการเอาชนะการสอดแนมออนไลน์ขององค์กรจารกรรมต่าง ๆ ทั่วโลก"<ref>{{cite news | url = http://mobile.businessweek.com/articles/2014-01-23/tor-anonymity-software-vs-dot-the-national-security-agency | title = The Inside Story of Tor, the Best Internet Anonymity Tool the Government Ever Built | last = Lawrence | first = Dune | date = 2014-01-23 | work = Businessweek magazine | accessdate = 2014-08-30}}</ref> |

|||

สำนักข่าวอื่น ๆ ได้เรียกทอร์ว่า "อุปกรณ์รักษาความเป็นส่วนตัวที่ชาญฉลาด"<ref>{{cite news | url = https://www.wired.com/2010/06/wikileaks-documents/ | title = WikiLeaks Was Launched With Documents Intercepted From Tor | last = Zetter | first = Kim | date = 2010-06-01 | work = Wired | accessdate = 2014-08-30 | quote = a sophisticated privacy tool}}</ref> |

|||

"ใช้ง่าย"<ref>{{cite news | url = http://www.washingtonpost.com/blogs/wonkblog/wp/2013/06/10/five-ways-to-stop-the-nsa-from-spying-on-you/ | title = Five ways to stop the NSA from spying on you | last = Lee | first = Timothy B. | date = 2013-06-10 | work = Washington Post | accessdate = 2014-08-30}}</ref> |

|||

และ "ปลอดภัยจนกระทั่งว่า จารชนทางอิเล็กทรอนิกที่เก่งสุดยังไม่สามารถหาวิธีเจาะทำลายมัน"<ref name="thecable">{{cite news | url = http://thecable.foreignpolicy.com/posts/2013/10/04/not_even_the_nsa_can_crack_the_state_departments_online_anonymity_tool | title = Not Even the NSA Can Crack the State Department's Favorite Anonymous Service | last1 = Harris | first1 = Shane | last2 = Hudson | first2 = John | date = 2014-10-04 | website = Foreign Policy | accessdate = 2014-08-30 | quote = so secure that even the world's most sophisticated electronic spies haven't figured out how to crack it}}</ref> |

|||

ผู้สนับสนุนทอร์กล่าวว่า มันช่วยสนับสนุน[[เสรีภาพในการพูด]] แม้ในประเทศที่มี[[การตรวจพิจารณาอินเทอร์เน็ต]] โดยป้องกัน[[ความเป็นส่วนตัว]]และสภาพนิรนามของผู้ใช้ |

|||

รากฐานทาง[[คณิตศาสตร์]]ในการสร้างทอร์ ทำให้มันเรียกว่า ทำการ "เหมือนกับ[[โครงสร้างพื้นฐาน]] และรัฐบาลปกติก็จะต้องเป็นผู้จ่ายค่าโครงสร้างพื้นฐานที่ต้องการใช้"<ref>{{cite web | url = http://pando.com/2014/12/09/clearing-the-air-around-tor/ | title = Clearing the air around Tor | website = PandoDaily | first = Quinn | last = Norton | date = 2014-12-09}}</ref> |

|||

โปรเจ็กต์ในเบื้องต้นได้พัฒนาขึ้นในนามของชุมชนหน่วยข่าวกรองของสหรัฐ และก็ยังได้รับเงินทุนจากรัฐบาลกลางสหรัฐต่อ ๆ มา ดังนั้น จึงถูกวิจารณ์ว่า "เหมือนกับโปรเจ็กต์ของหน่วยจารกรรม มากกว่าเครื่องมือที่ออกแบบโดยกลุ่มที่มีวัฒนธรรมให้คุณค่าแก่[[ภาระรับผิดชอบ]]และ[[ความโปร่งใส]]"<ref name="pando" /> |

|||

โดยปี 2012 เงินทุนโปรเจ็กต์ 80% จากงบประมาณ 2 ล้านเหรียญสหรัฐต่อปี (ประมาณ 62 ล้านบาท) มาจาก[[รัฐบาลกลางสหรัฐ]] โดยส่วนมากมาจากกระทรวงการต่างประเทศ (U.S. State Department), Broadcasting Board of Governors, และ[[มูลนิธิวิทยาศาสตร์แห่งชาติสหรัฐอเมริกา]]<ref name="boston-free-speech-tech" /> |

|||

โดยมีจุดประสงค์ "เพื่อช่วยผู้สนับสนุนระบบประชาธิปไตยในรัฐ[[อำนาจนิยม]]"<ref name="NDR" /> |

|||

แหล่งเงินทุนจากรัฐอื่น ๆ รวมทั้งจาก DARPA, แล็บวิจัยกองทัพเรือสหรัฐ, และรัฐบาล[[ประเทศสวีเดน]]<ref name="torproject-sponsors" /><ref name="wsj-anonymous-contraversial" /> |

|||

แต่ก็มีผู้เสนอว่า แม้รัฐบาลจะสนับสนุนหลักเสรีภาพในการพูดของโปรเจ็กต์ แต่ก็ยังใช้เน็ตมืด (darknet) เพื่อสืบราชการ<ref> |

|||

{{cite journal | authors = Moore, Daniel; Rid, Thomas | date = 2016-02 | title = Cryptopolitik and the Darknet | journal = Survival | volume = 58 | issue = 1 | pages = 7-38 }} </ref> |

|||

ทอร์ยังได้รับทุนจาก[[องค์การนอกภาครัฐ]]รวมทั้ง[[ฮิวแมนไรตส์วอตช์]], บริษัทสื่อข่าว Reddit, และ[[กูเกิล]]<ref>{{cite web | title = Tor: Sponsors | url = www.torproject.org | publisher = The Tor Project | accessdate = 2016-10-28 }}</ref> |

|||

ผู้พัฒนาทอร์ (Dingledine) ได้กล่าวว่า ทุนจาก[[กระทรวงกลาโหมสหรัฐ]]เหมือนกับเงินช่วยเหลืองานวิจัย (research grant) มากกว่าสัญญาจัดหา (procurement contract) |

|||

ส่วนกรรมการบริหารของโปรเจ็กต์ (Andrew Lewman) กล่าวว่า แม้จะได้เงินทุนจากรัฐบาลกลางสหรัฐ โปรเจ็กต์ก็ไม่ได้ร่วมมือกับ[[สำนักงานความมั่นคงแห่งชาติ]] (NSA) เพื่อเปิดเผยตัวผู้ใช้เครือข่าย<ref name="wp-feds-pay" /> |

|||

ผู้ไม่เห็นด้วยกล่าวว่า ทอร์ไม่ปลอดภัยเท่ากับที่โปรเจ็กต์อ้าง<ref>{{cite news | url = http://www.infosecurity-magazine.com/news/tor-is-not-as-safe-as-you-may-think/ | title = Tor is Not as Safe as You May Think | date = 2013-09-02 | work = Infosecurity magazine | accessdate = 2014-08-30}}</ref> |

|||

โดยชี้ตัวอย่างที่การสืบคดีและการปิดไซต์ที่ใช้ทอร์ เช่น บริษัทเว็บโฮสต์ Freedom Hosting และตลาดมืดออนไลน์[[ซิลค์โรด (ตลาด)|ซิลค์โรด]]<ref name="pando" /> |

|||

ในเดือนตุลาคม 2013 หลังจากวิเคราะห์เอกสารรั่วของ[[เอ็ดเวิร์ด สโนว์เดน]] สำนักข่าว ''เดอะการ์เดียน'' รายงานว่า NSA ได้พยายามบ่อนทำลายทอร์หลายครั้งหลายคราว แต่ก็ไม่สามารถทำลายความปลอดภัยที่เป็นแก่นได้ แม้จะประสบความสำเร็จในการโจมตีคอมพิวเตอร์ของผู้ใช้ทอร์เป็นรายบุคคล ๆ<ref name="guardian-nsa-target" /> |

|||

สำนักข่าวยังตีพิมพ์สไลด์ที่เป็นความลับทางราชการของ NSA ที่ตั้งชื่อว่า "ทอร์น่ารังเกียจ (Tor Stinks)" ซึ่งเขียนไว้ว่า |

|||

"เราจะไม่สามารถระบุผู้ใช้ทอร์ทั้งหมดตลอดเวลา" แต่ "ด้วยการวิเคราะห์ด้วยมือ เราจะสามารถระบุผู้ใช้ทอร์โดยเป็นส่วนน้อยมาก"<ref>{{cite news | url = https://www.theguardian.com/world/interactive/2013/oct/04/tor-stinks-nsa-presentation-document | title = 'Tor Stinks' presentation - read the full document | date = 2014-10-04 | work = The Guardian | accessdate = 2014-08-30 | quote = We will never be able to de-anonymize all Tor users all the time", but "with manual analysis we can de-anonymize a very small fraction of Tor users }}</ref> |

|||

เมื่อผู้ใช้ทอร์ถูกจับ ปกติจะเป็นเพราะความผิดพลาดของบุคคล ไม่ใช่เพราะเทคโนโลยีที่เป็นแก่นถูกแฮ็กหรือถูกเจาะทำลาย<ref>{{cite web | url = http://www.dailydot.com/crime/silk-road-tor-arrests/ | title = The real chink in Tor's armor | first = Patrick Howell | last = O'Neill | work = The Daily Dot | date = 2014-10-02}}</ref> |

|||

ยกตัวอย่างเช่น ในวันที่ 7 พฤศจิกายน 2014 ปฏิบัติการร่วมกันระหว่าง [[FBI]], ICE, และองค์การบังคับกฎหมายยุโรป ได้จับผู้ทำผิด 17 คน และยึดเว็บไซต์ 27 แห่งที่มีหน้ากว่า 400 หน้า<ref name="arrests" /> |

|||

แต่รายงานปลายปีเดียวกันของนิตยสาร ''Der Spiegel'' ที่ใช้ข้อมูลใหม่จากข่าวรั่วของสโนว์เดนแสดงว่า |

|||

โดยปี 2012 NSA พิจารณาทอร์เดี่ยว ๆ ว่า เป็นภัยหลัก (major threat) ต่อภาระหน้าที่ขององค์กร แต่เมื่อใช้ร่วมกับอุปกรณ์รักษาความเป็นส่วนตัวอื่น ๆ เช่น โพรโทคอลส่งข้อความทันที OTR, Cspace, โพรโทรคอลเข้ารหัสลับ[[วอยซ์โอเวอร์ไอพี]] ZRTP, โปรแกรมโทรศัพท์อินเทอร์เน็ต RedPhone, ระบบปฏิบัติการ Tails, และโปรแกรมเข้ารหัสลับดิสก์ TrueCrypt ก็จะจัดอยู่ในระดับ "หายนะ" (catastrophic) ซึ่งทำให้ "เสียเกือบหมดซึ่งความรู้ความเข้าใจของการสื่อสารของเป้าหมาย..."<ref name="spiegel1" /><ref name="spiegel2" /> |

|||

ในเดือนมีนาคม 2011 โปรเจ็กต์ทอร์ได้รับรางวัลโปรเจ็กต์ที่ทำประโยชน์ต่อสังคม (2010 Award for Projects of Social Benefit) ของ[[มูลนิธิซอฟต์แวร์เสรี]] |

|||

ซึ่งกล่าวอ้างว่า |

|||

"โดยเป็นซอฟต์แวร์เสรี ทอร์ได้ช่วยคนราว 36 ล้านคนทั่วโลกให้ได้ประสบกับเสรีภาพในการเข้าถึงและการพูดทางอินเทอร์เน็ต ในขณะที่ช่วยควบคุมความเป็นส่วนตัวและสภาพนิรนามของตน |

|||

เครือข่ายของทอร์ได้พิสูจน์แล้วว่า ขาดไม่ได้ในขบวนการคัดค้านทั้งใน[[ประเทศอิหร่าน]]และหลังจากนั้น [[อียิปต์]]"<ref name="fsf-award" /> |

|||

ในปี 2012 นิตยสาร ''Foreign Policy'' ได้เรียกผู้พัฒนาทอร์สามท่าน (คือ Dingledine, Mathewson, และ Syverson) ว่าเป็นหนึ่งในรายการนักคิดสุดยอด 100 คนทั่วโลก "เพราะทำให้เว็บปลอดภัยสำหรับวิสเซิลโบลว์เออร์"<ref name="fp-top100-thinkers" /> |

|||

ในปี 2013 นักข่าวอิสระ (และครั้งหนึ่ง ผู้ร่วมพัฒนาทอร์) เรียกทอร์ว่า "เป็นส่วนของระบบนิเวศซอฟต์แวร์ที่ช่วยคนให้ได้และเคลมภาวะอิสระคืนมา |

|||

มันช่วยให้คนได้วิธีการต่าง ๆ มากมาย |

|||

มันช่วยคนให้ช่วยเหลือซึ่งกันและกัน และมันช่วยให้คุณช่วยตนเอง |

|||

มันทำงานได้จริง เป็นซอฟต์แวร์เปิด และสนับสนุนโดยชุมชนขนาดใหญ่ที่มาจากทุกชนชั้นสังคมและอาชีพ"<ref name="verge-applebaum" /> |

|||

ในเดือนมิถุนายน 2013 [[วิสเซิลโบลว์เออร์]][[เอ็ดเวิร์ด สโนว์เดน]]ได้ใช้ทอร์ส่งข้อมูลเกี่ยวกับโปรแกรมการสอดแนมคือ PRISM (ของ NSA) ไปยังหนังสือพิมพ์ ''เดอะวอชิงตันโพสต์'' และ "[[เดอะการ์เดียน]]"<ref name="erste-darknet" /> |

|||

ในปี 2014 รัฐบาลรัสเซียได้ประกาศให้รางวัลมูลค่า 111,000 เหรียญสหรัฐ (ประมาณ 3.6 ล้านบาท) เพื่อ "การศึกษาความเป็นไปได้เพื่อหาข้อมูลทางเทคนิคเกี่ยวกับผู้ใช้และอุปกรณ์ของผู้ใช้ในเครือข่ายนิรนามของทอร์"<ref name="ars-111k" /><ref name="pcw-111k" /> |

|||

ในเดือนตุลาคม 2014 โปรเจ็กต์ทอร์ได้ว่าจ้างบริษัทประชาสัมพันธ์ Thomson Communications เพื่อช่วยปรับปรุงภาพพจน์ขององค์กร (โดยเฉพาะในเรื่อง "Dark Net" และบริการซ่อน ซึ่งมองอย่างแพร่หลายว่าเป็นปัญหา) และเพื่อให้ความรู้แก่นักข่าวในเรื่องทางเทคนิคของทอร์<ref>{{cite web | url = http://www.dailydot.com/politics/tor-media-public-relations-perception/ | title = Tor's great rebranding | first = Patrick Howell | last = O'Neill | date = 2015-03-26 | work = The Daily Dot | accessdate = 2015-04-19}}</ref> |

|||

ในเดือนมิถุนายน 2015 ผู้เสนอรายงานการประชุมพิเศษ (special rapporteur) จากสำนักงานสิทธิมนุษยชนของ[[สหประชาชาติ]]คือ Office of the High Commissioner for Human Rights ได้อ้างทอร์โดยตรงเมื่ออภิปรายในสหรัฐประเด็นการสร้างประตูหลังสำหรับโปรแกรมเข้ารหัสลับเพื่อใช้ในการบังคับกฎหมาย<ref>{{cite web | url = http://www.washingtonpost.com/blogs/the-switch/wp/2015/05/28/un-report-encryption-is-important-to-human-rights-and-backdoors-undermine-it | title = U.N. report: Encryption is important to human rights — and backdoors undermine it | first = Andrea | last = Peterson | date = 2015-05-28 | work = The Washington Post}}</ref> |

|||

เมื่อให้สัมภาษณ์กับหนังสือพิมพ์ ''เดอะวอชิงตันโพสต์'' |

|||

ในเดือนกรกฎาคม 2015 โปรเจ็กต์ทอร์ได้ประกาศการร่วมมือกับ Library Freedom Project เพื่อตั้งสถานีขาออกของทอร์ในห้องสมุดสาธารณะ<ref> |

|||

{{cite web | url = https://blog.torproject.org/blog/tor-exit-nodes-libraries-pilot-phase-one | title = Tor Exit Nodes in Libraries - Pilot (phase one) | work = Tor Project.org | accessdate = 2015-09-15}}</ref><ref> |

|||

{{cite web | url = https://libraryfreedomproject.org/ | title = Library Freedom Project | work = libraryfreedomproject.org | accessdate = 2015-09-15}}</ref> |

|||

โปรแกรมทดลอง ได้ตั้งสถานีทอร์ที่ดำเนินการอาศัยอัตราการส่งถ่ายข้อมูลเมื่อไม่มีการใช้ของห้องสมุด Kilton ใน[[รัฐนิวแฮมป์เชียร์]] แล้วทำให้มันเป็นห้องสมุดแห่งแรกในสหรัฐอเมริกาที่โฮสต์สถานีทอร์ แต่ต่อมาต้องหยุดดำเนินการชั่วคราวเมื่อผู้บริหารทางเทศบาลและหัวหน้าเจ้าหน้าที่ตำรวจพื้นที่ ได้แสดงความกังวลในเรื่องค่าใช้จ่ายเพื่อต่อสู้หมายค้นข้อมูลที่วิ่งผ่านสถานีขาออก |

|||

แม้กระทรวงความปลอดภัยภายในแห่งชาติสหรัฐ (<abbr title="US. Department of Homeland Security">DHS</abbr>) จะได้แจ้งเจ้าหน้าที่รัฐนิวแฮมป์เชียร์ว่า ทอร์บางครั้งใช้โดยอาชญากร |

|||

แต่ต่อมาทั้งหัวหน้าเจ้าหน้าที่ตำรวจพื้นที่และผู้บริหารทางเทศบาลก็ได้ตกลงกันว่า ไม่ควรกดดันบังคับห้องสมุด แล้วต่อมาการบริการจึงได้เริ่มดำเนินต่อไปอีกในวันที่ 15 กันยายน 2015<ref>{{cite web | url = http://www.vnews.com/photos/inthenews/18620952-95/despite-law-enforcement-concerns-lebanon-board-will-reactivate-privacy-network-tor-at-kilton-library | title = Despite Law Enforcement Concerns, Lebanon Board Will Reactivate Privacy Network Tor at Kilton Library | first = Nora | last = Doyle-Burr | date = 2015-09-16 | work = Valley News | accessdate = 2015-11-20}}</ref> |

|||

ผู้แทนราษฏร[[รัฐสภาสหรัฐ]] Zoe Lofgren ([[พรรคเดโมแครต (สหรัฐ)|D]]-[[รัฐแคลิฟอร์เนีย|Calif]]) ได้ตีพิมพ์จดหมายที่ส่งไปให้ <abbr title="US. Department of Homeland Security">DHS</abbr> ขอให้กระทรวงทำกระบวนการทำงานของกระทรวงให้กระจ่าง โดยอ้างว่า "แม้คณะกรรมการของห้องสมุดสาธารณะ Kilton ในที่สุดก็ลงเสียงคืนบริการรีเลย์ของทอร์ ดิฉันก็ยังรู้สึกหนักใจถึงความเป็นไปได้ว่า พนักงานของ <abbr title="US. Department of Homeland Security">DHS</abbr> กำลังกดดันหรือชักชวนนิติบุคคลทั้งที่เป็นของรัฐและเอกชน ให้ยุติหรือลดบริการที่ป้องกันความเป็นส่วนตัวและสภาพนิรนามของประชาชนชาวอเมริกัน"<ref> |

|||

{{cite web | url = https://lofgren.house.gov/news/documentsingle.aspx?DocumentID=398038 | title = Lofgren questions DHS policy towards TOR Relays | date = 2015-12-010 | work = house.gov | accessdate = 2016-06-04}}</ref><ref> |

|||

{{cite web | url = http://www.dailydot.com/politics/tor-libraries-dhs-zoe-lofgren-letter/ | title = Democratic lawmaker wants to know if DHS is sabotaging plans for Tor exit relays | first = Eric | last = Geller | date = 2015-12-011 | website = The Daily Dot | accessdate = 2016-06-04}}</ref><ref name="Kopstein2015"> |

|||

{{cite web | url = https://motherboard.vice.com/read/congresswoman-asks-feds-why-they-pressured-a-library-to-disable-its-tor-node | title = Congresswoman Asks Feds Why They Pressured a Library to Disable Its Tor Node | work = Motherboard | date = 2015-12-012 | archive-url = https://web.archive.org/web/20151222171028/motherboard.vice.com/read/congresswoman-asks-feds-why-they-pressured-a-library-to-disable-its-tor-node | archive-date = 2015-12-022 | dead-url = no | first = Joshua | last = Kopstein}}</ref> |

|||

ห้องสมุดที่สองที่โฮสต์สถานีทอร์ก็คือห้องสมุดสาธารณะ Las Naves ใน[[ประเทศสเปน]]ที่เริ่มทำการในต้นปี 2016<ref>{{cite news | last = Gonzalo | first = Marilín | title = Esta biblioteca valenciana es la segunda del mundo en unirse al proyecto Tor | url = http://www.eldiario.es/cultura/tecnologia/privacidad/biblioteca-Valencia-primera-Unidos-Tor_0_476303147.html | accessdate = 2016-03-04 | newspaper = El Diario | date = 2016-01-26 | language = Spanish}}</ref> |

|||

ในเดือนสิงหาคม 2015 กลุ่มวิจัยด้านความปลอดภัยของ[[ไอบีเอ็ม]] ชื่อว่า "X-Force" ได้พิมพ์รายงานรายสามเดือนที่แนะนำให้บริษัทต่าง ๆ ไม่ให้สื่อสารผ่านทอร์เพราะเหตุผลทางความปลอดภัย โดยอ้างการโจมตีที่เพิ่มขึ้นเรื่อย ๆ จากสถานีทอร์ขาออกและจาก botnet<ref>{{cite web | url = http://www.techweekeurope.co.uk/security/ibm-companies-tor-175468 | title = IBM Tells Companies To Block Tor Anonymisation Network | first = Matthew | last = Broersma | date = 2015-08-26 | work = TechWeekEurope UK | accessdate = 2015-09-15}}</ref> |

|||

ในเดือนกันยายน 2015 มีการพัฒนาและแจกจ่าย OnionView ซึ่งเป็นบริการเว็บที่สร้างแผนผังตำแหน่งของสถานีทอร์ที่ดำเนินการ โดยทำบนแผนที่โลกแบบโต้ตอบ |

|||

จุดมุ่งหมายของโปรเจ็กต์ก็เพื่อแสดงขนาดเครือข่ายและอัตราการเติบโตที่กำลังเพิ่มขึ้นอย่างรวดเร็ว<ref> |

|||

{{cite web | title = Mapping How Tor's Anonymity Network Spread Around the World | url = https://www.wired.com/2015/09/mapping-tors-anonymity-network-spread-around-world/ | first = Andy | last = Greenberg | date = 2015-09-14 | website = Wired | accessdate = 2016-02-09}}</ref><ref> |

|||

{{cite web | title = The New Map That Tracks Your TOR Activity | url = http://www.gq.com.au/entertainment/tech/the+new+map+that+tracks+your+tor+activity,38999 | first = Diandra | last = Malivindi | date = 2015-09-15 | website = GQ Australia | accessdate = 2016-02-09}}</ref> |

|||

ในเดือนมีนาคม 2016 ผู้แทนราษฏรรัฐสภานิวแฮมป์เชียร์ผู้หนึ่ง (Keith Ammon) ได้เสนอกฎหมาย<ref>{{cite web | url = http://www.gencourt.state.nh.us/bill_status/billText.aspx?id=796&txtFormat=html | title = House Bill 1508: An Act allowing public libraries to run certain privacy software | date = 2016-03-10 | website = New Hampshire State Government | accessdate = 2016-06-04}}</ref> |

|||

อนุญาตให้ห้องมุดสาธารณะสามารถดำเนินงานซอฟต์แวร์เพื่อความเป็นส่วนตัว |

|||

โดยกฎหมายอ้างอิงทอร์โดยตรง |

|||

เนื้อความของกฎหมายได้ร่างขึ้นโดยได้ความร่วมมือจากผู้อำนวยการของ Library Freedom Project<ref name="Proposed New Hampshire bill">{{cite web | url = http://www.dailydot.com/politics/new-hampshire-tor-library-legislation/ | title = New Hampshire bill allows for libraries' usage of encryption and privacy software | first = Patrick Howell | last = O'Neill | date = 2016-02-18 | website = The Daily Dot | accessdate = 2016-03-10}}</ref> |

|||

แล้วต่อมากฎหมายก็ผ่านรัฐสภาด้วยคะแนนเสียง 268-62<ref>{{cite web | url = https://legiscan.com/NH/text/HB1508/id/1288060 | title = New Hampshire HB1508 - 2016 - Regular Session | work = legiscan.com | accessdate = 2016-06-04}}</ref> |

|||

ในเดือนมีนาคม 2016 สถานีทอร์แห่งแรก โดยเป็นสถานีในระหว่าง ๆ ได้ตั้งขึ้นที่ห้องสมุดในมหาวิทยาลัยเวสเทิร์นออนแทรีโอใน[[แคนาดา]]<ref name="Western FIMS relay">{{cite web | url = http://www.fims.uwo.ca/news/2016/library_in_fims_joins_global_network_fighting_back_against_digital_surveillance_censorship_and_the_obstruction_of_information.html | title = Library in FIMS joins global network fighting back against digital surveillance, censorship, and the obstruction of information | work = FIMS News | date = 2016-03-14 | accessdate = 2016-03-16}}</ref> |

|||

ในวันที่ 16 พฤษภาคม 2016 [[ซีเอ็นเอ็น]]ได้รายงานกรณีผู้พัฒนาทอร์คือ Isis Agora Lovecruft ผู้ได้เดินทางไปยัง[[ประเทศเยอรมนี]]หลบหนีหมายเรียกพยานของ FBI เมื่อปีก่อน |

|||

แล้วต่อมาจึงได้ทนายจากองค์กร EFF<ref name="Harassment of Isis Agora Lovecruft">{{cite web | url = http://money.cnn.com/2016/05/17/technology/tor-developer-fbi/index.html | title = Developer of anonymous Tor software dodges FBI, leaves US | last = Pagliery | first = Jose | work = CNN | date = 2016-05-17 | accessdate = 2016-05-17}}</ref> |

|||

ในวันที่ 2 ธันวาคม 2016 นิตยสาร ''The New Yorker'' ได้รายงานว่ามีสัมมนาเกี่ยวกับความเป็นส่วนตัวและความปลอดภัยทางดิจิทัลในเขตซานฟรานซิสโกเพิ่มขึ้นอย่างมาก เนื่องจากการสมัคร[[การเลือกตั้งประธานาธิบดีสหรัฐ พ.ศ. 2559|รับเลือกตั้งประธานาธิบดีสหรัฐ พ.ศ. 2559]]ของ[[ดอนัลด์ ทรัมป์]] |

|||

โดยมีการกล่าวถึงการดาวโหลดทอร์บราวเซอร์โดยตรง<ref name="Trump Preparerdness">{{Cite web | url = http://www.newyorker.com/culture/culture-desk/trump-preparedness-digital-security-101 | date = 2016-12-02 | title = Trump Preparedness: Digital Security 101 | last = Weiner | first = Anna}}</ref> |

|||

== การเพิ่มความปลอดภัย == |

|||

โปรเจ็กต์ทอร์ได้ตอบสนองต่อจุดอ่อนที่ได้กล่าวถึงในบทความ โดยแพ็ตช์จุดอ่อนทำให้ปลอดภัยดีขึ้น |

|||

อย่างไรก็ดี ความผิดพลาดของผู้ใช้ก็อาจทำให้ถูกระบุตัวได้ |

|||

เว็บไซต์ของโปรเจ็กต์มีรายการปฏิบัติการที่ได้ผลดีสุดว่าควรจะใช้ทอร์บราวเซอร์อย่างไร |

|||

เพราะถ้าใช้ไม่ถูกต้อง ทอร์ก็ไม่ได้ทำให้ปลอดภัย |

|||

ยกตัอวย่างเช่น โปรเจ็กต์เตือนผู้ใช้ว่า การสื่อสารทุกอย่างไม่ได้รับการป้องกัน |

|||

เพราะการสื่อสารที่ส่งผ่านทอร์บราวเซอร์เท่านั้นที่ได้ |

|||

โปรเจ็กต์ยังเตือนให้ใช้ระบบเอชทีทีพีเอสของเว็บไซต์ที่ตนสื่อสารด้วย ไม่ให้ใช้บิตทอร์เรนต์กับทอร์ ไม่ให้ใช้โปรแกรมเสริมสำหรับบราวเซอร์ ไม่ให้เปิดเอกสารที่ดาวน์โหลดผ่านทอร์เมื่อยังต่อเน็ตอยู่ และให้ใช้สถานีขาเข้าที่ปลอดภัย<ref>{{cite web | title = Want Tor to Really Work? | url = https://www.torproject.org/download/download-easy.html.en#warning | publisher = Tor Project }}</ref> |

|||

และเตือนด้วยว่า ผู้ใช้ไม่สามารถให้ชื่อหรือข้อมูลเปิดเผยตัวอื่น ๆ ในฟอร์มของเว็บผ่านทอร์ แล้วหวังจะรักษาสภาพนิรนามไว้ได้ในเวลาเดียวกัน<ref name=stayan>{{cite web | title = Tor: Overview - Staying anonymous | url = https://www.torproject.org/about/overview.html.en | accessdate = 2016-09-21}}</ref> |

|||

แม้หน่วยจารกรรมต่าง ๆ จะอ้างว่า ผู้ใช้ทอร์ 80% จะถูกระบุตัวภายใน 6 เดือนเมื่อปี 2013<ref name="arstechnica.com">{{cite web | url = http://arstechnica.com/security/2016/08/building-a-new-tor-that-withstands-next-generation-state-surveillance/ | title = Building a new Tor that can resist next-generation state surveillance | work = arstechnica.com | accessdate = 2016-09-13}}</ref> |

|||

แต่ความจริงนี่ก็ยังไม่เกิดขึ้น |

|||

จริง ๆ แล้ว แม้ปลายเดือนกันยายน 2016 FBI ก็ยังไม่สามารถหา แล้วเปิดเผยระบุผู้ใช้ทอร์ที่แฮ็ก[[เซิร์ฟเวอร์]]อีเมลของ[[ฮิลลารี คลินตัน]]<ref>{{cite web | url = http://www.dailymail.co.uk/news/article-3771474/Clinton-email-server-hit-dark-web-tools-Hillary-worried-hacked-getting-send-link-porn.html | title = Clinton feared hack after getting porn link sent to her secret email | work = dailymail.co.uk | accessdate = 2016-09-13}}</ref> |

|||

วิธีที่ดีสุดของเจ้าหน้าที่ตำรวจเพื่อระบุผู้ใช้ดูเหมือนจะเป็นการดำเนินงานสถานีดักฟัง และหวังให้ผู้ใช้ใช้ทอร์บราวเซอร์อย่างไม่ถูกต้อง |

|||